Torna alla lista delle notizie

28 giugno 2017

Il worm cryptolocker Trojan.Encoder.12544 che ha fatto molto scalpore rappresenta una grave minaccia per i personal computer con Microsoft Windows. Varie fonti lo chiamano una variante di un trojan conosciuto sotto il nome di Petya (Trojan.Ransom.369), ma Trojan.Encoder.12544 ha solo una somiglianza parziale con Petya. Questo programma malevolo si è infiltrato nei sistemi informatici di una serie di strutture governative, banche e organizzazioni commerciali e inoltre ha infettato i computer di utenti in alcuni paesi.

Al momento è noto che il trojan infetta computer attraverso lo stesso insieme di vulnerabilità che in precedenza è stato utilizzato dai malintenzionati per introdurre sui computer delle vittime il trojan WannaCry. La diffusione di massa di Trojan.Encoder.12544 è iniziata nella prima metà della giornata del 27.06.2017. Dopo essersi avviato su un computer sotto attacco, il trojan cerca in diversi modi i PC disponibili nella rete locale, dopodiché inizia a scansionare le porte 445 e 139 in base a una lista di indirizzi IP ricevuti. Se rileva nella rete delle macchine su cui queste porte sono aperte, Trojan.Encoder.12544 cerca di infettarle attraverso una vulnerabilità nel protocollo SMB ampiamente conosciuta (MS17-10).

Nel suo corpo il trojan contiene 4 risorse compresse, 2 di cui sono le versioni a 32 e 64 bit dell'utility Mimikatz che è progettata per l'intercettazione di password di sessioni aperte in Windows. A seconda del numero di bit dell'SO, il trojan decomprime la versione dell'utility corrispondente, la salva nella cartella temporanea, dopodiché la avvia. Tramite l'utility Mimikatz, e inoltre in altri due modi, Trojan.Encoder.12544 ottiene una lista degli utenti locali e di dominio autenticati sul computer infetto. Quindi cerca cartelle di rete scrivibili, tenta di aprirle utilizzando le credenziali ottenute e di salvaci una sua copia. Per infettare i computer a cui è riuscito ad accedere, Trojan.Encoder.12544 utilizza l'utility di gestione del computer remoto PsExec (anche memorizzata nelle risorse del trojan) o l'utility di richiamo di oggetti di console standard Wmic.exe.

Il cryptolocker controlla un suo avvio ripetuto tramite un file che salva nella cartella C:\Windows\. Questo file ha un nome che corrisponde al nome del trojan senza l'estensione. In quanto il campione del worm che adesso viene distribuito dai malintenzionati ha il nome perfc.dat, il file che previene il suo avvio ripetuto avrà il nome C:\Windows\perfc. Tuttavia, basta che i malintenzionati cambino il nome originale del trojan e sarà inutile creare nella cartella C:\Windows\ un file con il nome perfc senza l'estensione (come consigliato da alcune aziende antivirus) per cercare di prevenire l'infezione del computer. Oltre a ciò, il trojan verifica la presenza del file solo se per questo scopo ha privilegi sufficienti nel sistema operativo.

Dopo l'avvio il trojan configura i suoi privilegi, carica in memoria una sua copia e le passa il controllo. Quindi il cryptolocker sovrascrive il proprio file su disco con dati spazzatura e lo elimina. Come prima cosa, Trojan.Encoder.12544 danneggia il VBR (Volume Boot Record, record di avvio della partizione) del disco C: il primo settore del disco viene riempito con dati spazzatura. Quindi il cryptolocker copia l'MBR originale di Windows in un altro settore del disco, prima averlo crittografato con l'uso dell'algoritmo XOR, e al suo posto scrive il proprio record di avvio principale. In seguito crea un task di riavvio del computer e inizia a criptare tutti i file rilevati sui dischi fisici locali che hanno le estensioni .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Il trojan cripta file solo sui dischi fissi del computer, i dati su ciascun disco vengono criptati in un flusso separato. La cifratura viene eseguita con l'utilizzo degli algoritmi AES-128-CBC, per ciascun disco viene creata una chiave tutta sua (questa è una caratteristica distintiva del trojan, non segnalata dagli altri ricercatori). Questa chiave viene criptata con l'algoritmo RSA-2048 (gli altri ricercatori riferivano che viene utilizzata una chiave a 800 bit) e viene salvata nella cartella radice del disco criptato in un file con il nome README.TXT. I file criptati non ricevono alcun'estensione aggiuntiva.

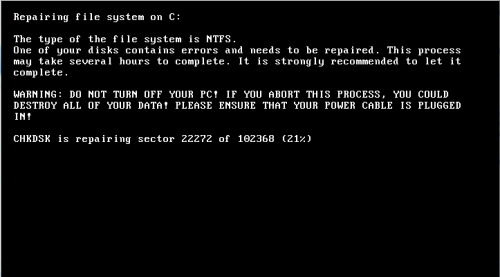

Dopo l'esecuzione del task creato, il computer si riavvia e il controllo passa al settore di avvio del trojan. Quest'ultimo mostra sullo schermo del computer infetto un testo che assomiglia al messaggio dell'utility di verifica disco standard CHDISK.

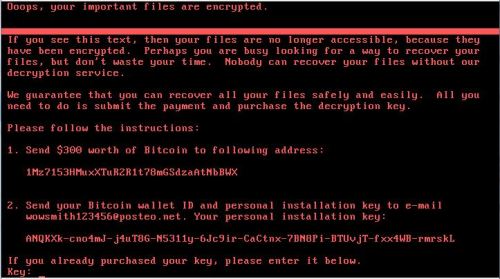

Nel frattempo Trojan.Encoder.12544 cripta la Tabella file master MFT (Master File Table). Dopo aver completato la cifratura, Trojan.Encoder.12544 visualizza sullo schermo il messaggio del riscatto dei malintenzionati.

Se al momento dell'avvio del computer sullo schermo è comparso il messaggio di avvio dell'utility CHDISK, disattivate subito l'alimentazione del PC. L'MBR in questo caso sarà danneggiato, ma sarà possibile correggerlo tramite l'utility di ripristino di Windows o la Console di ripristino, avviando il sistema da un disco di distribuzione. Il ripristino del settore di avvio è di solito possibile in SO Windows versione 7 e superiori, se sul disco è disponibile una partizione nascosta utilizzata dal sistema con un backup dei dati critici per il funzionamento di Windows. In Windows XP tale metodo di ripristino dell'avvio non funziona. Inoltre, per questo scopo è possibile utilizzare Dr.Web LiveDisk — creare un disco o un'unità flash di avvio, eseguire l'avvio da questo dispositivo rimovibile, avviare lo scanner Dr.Web, eseguire una verifica del disco vittima, selezionare la funzione "Neutralizza" le minacce trovate.

Secondo i messaggi da diverse fonti, l'unica casella di posta utilizzata dai distributori di Trojan.Encoder.12544 è al momento bloccata per cui in sostanza loro non sono in grado di comunicare con le loro vittime (per esempio per offrire la decriptazione dei file).

Per prevenire l'infezione da Trojan.Encoder.12544 l'azienda Doctor Web consiglia di creare tempestivamente copie di backup di tutti i dati critici su supporti indipendenti e inoltre di utilizzare la funzione "Prevenzione della perdita di dati" di Dr.Web Security Space. Inoltre, è necessario installare tutti gli aggiornamenti di sicurezza del sistema operativo. Gli specialisti Doctor Web continuano lo studio del cryptolocker Trojan.Encoder.12544.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti