Torna alla lista delle notizie

27 luglio 2017

I trojan della famiglia Android.Triada si incorporano nel processo di sistema di un componente SO Android con il nome Zygote che si occupa dell'avvio di programmi sui dispositivi mobili. Grazie all'infezione di Zygote, i trojan si incorporano nei processi di tutte le applicazioni in esecuzione, ottengono le loro autorizzazioni e funzionano con loro come un'entità unitaria. In seguito scaricano e lanciano furtivamente diversi moduli malevoli.

A differenza degli altri esemplari di questa famiglia, i quali per eseguire azioni malevole cercano di ottenere i permessi di root, il trojan Android.Triada.231, scoperto dagli analisti dei virus Doctor Web, è integrato in una libreria di sistema libandroid_runtime.so. Una versione manipolata di questa libreria è stata trovata in più dispositivi mobili alla volta, tra cui Leagoo M5 Plus, Leagoo M8, Nomu S10 e Nomu S20. La libreria libandroid_runtime.so viene utilizzata da tutte le applicazioni Android, perciò in un sistema infetto il codice malevolo è presente nella memoria di tutte le applicazioni in esecuzione.

Android.Triada.231 è stato integrato in questa libreria a livello di codice sorgente. Possiamo supporre che nella diffusione del trojan siano implicati insider o partner privi di scrupoli che hanno partecipato alla creazione dei firmware dei dispositivi mobili infetti.

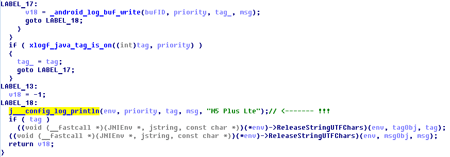

Android.Triada.231 è integrato in libandroid_runtime.so in un tale modo che ottiene il controllo ogni volta quando qualsiasi programma sul dispositivo scrive un record nel log di sistema. In quanto il servizio Zygote inizia a funzionare prima degli altri programmi, l'avvio iniziale del trojan viene eseguito proprio attraverso questo servizio.

Dopo l'inizializzazione il programma malevolo esegue la configurazione iniziale di una serie di parametri, crea una directory di lavoro e verifica in quale ambiente funziona. Se il trojan funziona nell'ambiente Dalvik, intercetta uno dei metodi di sistema, il che gli permette di monitorare l'avvio di tutte le applicazioni e di iniziare l'attività malevola subito dopo il loro avvio.

La funzione principale di Android.Triada.231 è avviare furtivamente moduli malevoli aggiuntivi che possono caricare altri componenti del trojan. Per avviarli, Android.Triada.231 verifica se nella directory di lavoro precedentemente creata è disponibile una sottodirectory specifica. Il suo nome deve contenere il valore MD5 del nome del pacchetto software dell'applicazione nel cui processo il trojan si è incorporato. Se Android.Triada.231 trova tale directory, ci cerca un file 32.mmd o 64.mmd (per le versioni a 32 e 64 bit rispettivamente del sistema operativo). Se tale file è disponibile, il trojan lo decifra, lo salva sotto il nome di libcnfgp.so, dopodiché lo carica in memoria operativa utilizzando uno dei metodi di sistema ed elimina il file decifrato dal dispositivo. Se il programma malevolo non trova l'oggetto richiesto, cerca un file 36.jmd. Android.Triada.231 lo decifra, lo salva sotto il nome di mms-core.jar, lo esegue tramite la classe DexClassLoader, dopodiché anche elimina la copia creata.

Come il risultato, Android.Triada.231 è capace di integrare i più vari moduli trojan nel processo di qualsiasi programma e di influenzare il suo funzionamento. Per esempio, gli artefici del trojan possono impartirgli un comando di scaricare e lanciare plugin malevoli per il furto delle informazioni confidenziali da applicazioni bancarie, moduli per lo cyberspionaggio e per l'intercettazione della corrispondenza dai client dei social network e dei programmi di messaggistica Internet ecc.

Inoltre, Android.Triada.231 può estrarre dalla libreria libandroid_runtime.so un modulo trojan Android.Triada.194.origin conservato in forma criptata. La sua funzione principale è scaricare da Internet componenti malevoli addizionali e inoltre assicurare la loro interazione reciproca.

In quanto Android.Triada.231 è incorporato in una delle librerie del sistema operativo ed è locato nella sezione di sistema, non è possibile rimuoverlo tramite i metodi standard. L'unico metodo sicuro e affidabile per combattere questo trojan è installare un firmware SO Android che è sicuramente pulito. Gli specialisti Doctor Web hanno segnalato il problema ai produttori degli smartphone compromessi, perciò si consiglia agli utenti di installare tutti gli aggiornamenti possibili che verranno rilasciati per tali dispositivi.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti