Hanau, 29. September 2014

Diese Version des Schädlings wurde durch Cyber-Kriminelle in den Programmiersprachen С++ und Lua entwickelt. Die Architektur der Backdoor weist dabei einige kryptographische Elemente auf. Während der Installation wird der Trojaner in den Ordner /Library/Application Support/JavaW entpackt. Danach wird durch den Dropper eine plist-Datei zusammengestellt, damit der Schädling automatisch starten kann.

Beim ersten Starten speichert Mac.BackDoor.iWorm seine Konfigurationsdaten in einer separaten Datei und versucht, Inhalte des Verzeichnisses /Library zu lesen. So gelangt die Schadsoftware an die Liste der im System installierten Anwendungen, um mit diesen später zu „kooperieren“. Wenn die Verzeichnisse durch den Bot nicht entdeckt werden können, greift er auf das Home-Verzeichnis des Mac OS Х-Benutzers zu, im dessen Namen er gestartet wurde. Dieses prüft er auf seine Konfigurationsdatei und speichert dort Daten für einen späteren Zeitpunkt.

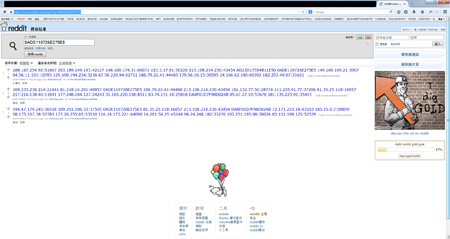

Anschließend eröffnet Mac.BackDoor.iWorm eines der Ports auf dem infizierten Rechner und wartet auf eine eingehende Verbindung. Nachdem die Verbindung aufgebaut wurde, erhält der Schädling eine Liste mit Verwaltungsservern zugeschickt, zu denen er auch eine Verbindung herstellt und auf weitere Befehle wartet. Interessant dabei ist es, dass er sich wegen der Verwaltungsserverliste an den Such-Server der Website reddit.com wendet, indem er 16-stellige Werte der ersten 8 Bites der Hash-Funktion MD5 vom aktuellen Datum verwendet. Nachdem die Suche abgeschlossen wurde, wird dem Trojaner eine Webseite mit Verwaltungsservern des Botnets und Ports, die Übeltäter als Kommentare zum Thema minecraftserverlists im Namen des Benutzers vtnhiaovyd veröffentlichen, zugeschickt:

Der Trojaner versucht dann, eine Verbindung zu Befehlsservern herzustellen, indem er Anfragen an die ersten 29 Adressen aus der Liste versendet. Wiederholte Anfragen an die Website reddit.com folgen einmal in 5 Minuten.

Beim Verbindungsaufbau zum Verwaltungsserver, dessen Adresse aus der Liste nach einem bestimmten Algorithmus gewählt wird, versucht der Trojaner zu bestimmen, ob diese Adresse in die Liste von Ausnahmen gehört. Der Schädling tauscht dann mit dieser Adresse ein Datenset aus und prüft die Adresse auf Echtheit. Wenn der Test erfolgreich war, sendet der Bot eine Portnummer des infizierten Rechners sowie seine Identifikationsnummer an den Remote-Server und wartet auf weitere Befehle.

Mac.BackDoor.iWorm ist in der Lage, zwei Arten von Befehle auszuführen – zum einen Richtlinien je nach eingegangenen binären Daten und Lua-Skripts. Durch elementare Befehle der Backdoor für Lua-Skripts lassen sich folgende Aktionen durchführen:

- Ermitteln des Betriebssystems;

- Ermitteln des Bots;

- Ermitteln der UID des Bots;

- Ermitteln von Parameterwerten aus der Konfigurationsdatei;

- Einstellen von Parameterwerten in der Konfigurationsdatei;

- Löschen von Parametern der Konfigurationsdaten;

- Ermitteln der Uptime des Bots;

- Absenden von GET-Anfragen;

- Herunterladen von Dateien;

- Eröffnen der Buchse für die eingehende Verbindung und das Ausführen von eingehenden Befehlen;

- Ausführen von Systembefehlen;

- Ausführen von Sleep-Pausen;

- Hinzufügen von Nods nach IP-Adresse in die Liste von gesperrten Rechner;

- Löschen der Liste von gesperrten Rechner;

- Ermitteln der Nod-Liste;

- Ermitteln der IP-Adresse des Nods;

- Ermitteln des Nod-Typs;

- Ermitteln des Nod-Ports ;

- Ausführen des eingefügten Lua-Skripts.

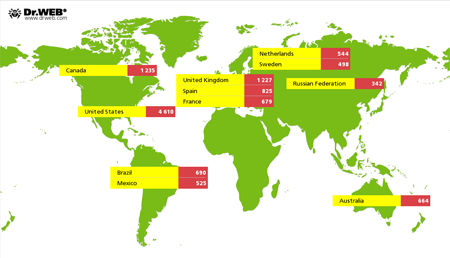

Die von unseren Virenanalysten ausgewerteten Statistiken zeigen, dass zum 29. September 2014 17 658 IP-Adressen mit infizierten Endgeräten im Botnet von Mac.BackDoor.iWorm eingebunden sind. Die meisten betroffenene PCs befinden sich in USA (26.1% ) gefolgt von Kanada mit 1235 IP-Adressen (7 %). In Europa ist besonders Großbritannien betroffen (6.9%). Die geografische Verteilung des Botnets von Mac.BackDoor.iWorm zeigt die Grafik.

Die Signatur für Mac.BackDoor.iWorm wurde in die Dr.Web Virendatenbank aufgenommen. Der Schädling stellt deshalb keine Bedrohung für Benutzer von Apple-Rechnern mit Dr.Web Antivirus für Mac OS X dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare