23 июля 2014 года

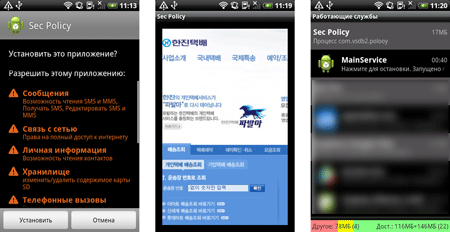

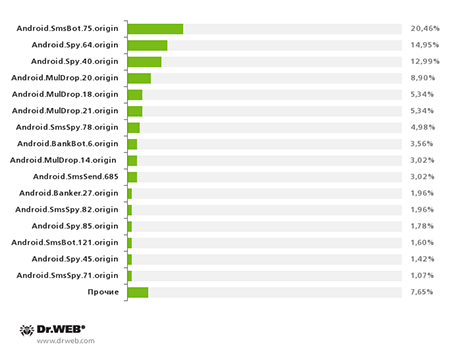

Среди зафиксированных во втором квартале Android-угроз, направленных против южнокорейских пользователей, одним из самых заметных стал троянец Android.SmsBot.75.origin, массовое распространение которого злоумышленники начали с апреля. Согласно имеющейся у специалистов компании «Доктор Веб» статистике, за несколько дней киберпреступниками было совершено около 40 рассылок нежелательных СМС-сообщений, содержащих ссылку на загрузку этого вредоносного приложения, при этом итоговое число пострадавших от него пользователей могло превысить несколько десятков тысяч. По прошествии трех месяцев Android.SmsBot.75.origin занял в Южной Корее лидирующую позицию среди всех распространяемых с использованием СМС-спама Android-угроз с показателем 20,46%.

Будучи запущенным на мобильном устройстве, этот троянец крадет сведения из телефонной книги, загружая ее содержимое на удаленный сервер, после чего ждет поступления команды, в которой будут указаны параметры для отправки СМС-сообщения, такие как номер получателя и текст. Данный функционал может быть использован, в частности, для кражи денежных средств с банковского счета пользователя посредством мобильного банкинга. Для того чтобы скрыть незаконные действия, Android.SmsBot.75.origin препятствует приему определенных звонков и коротких сообщений, которые могут поступить от кредитной организации для подтверждения выполнения запрошенной операции. Таким образом, эта вредоносная программа может представлять существенную опасность финансовому благосостоянию пользователей. Подробнее об этой Android-угрозе рассказано в новостной публикации на сайте компании «Доктор Веб».

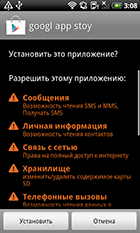

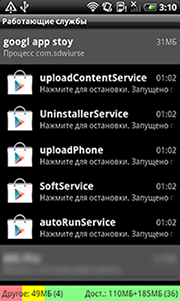

Не меньшего внимания заслуживает и вредоносное приложение Android.Banker.28.origin, представляющее собой более функционального банковского троянца. Как и многие похожие вредоносные программы, Android.Banker.28.origin распространяется под видом каталога Google Play и после запуска запрашивает права администратора мобильного устройства с целью осложнения своего удаления. Чтобы усыпить бдительность пользователя, троянец демонстрирует сообщение об ошибке в работе и якобы последовавшей вслед за этим деинсталляции программы, после чего начинает скрытую деятельность.

В частности, Android.Banker.28.origin крадет разнообразные конфиденциальные сведения (включая СМС-сообщения, номер телефона пользователя и банковские сертификаты безопасности, сохраненные на карте памяти) и пытается получить доступ к финансовому счету своей жертвы. Для этого троянец проверяет наличие установленных на мобильном устройстве официальных приложений южнокорейских кредитных организаций и при их запуске подменяет оригинальный интерфейс поддельным, запрашивая у пользователя аутентификационные данные, после чего пересылает их злоумышленникам. Данный метод сильно отличается от используемого в аналогичных банковских троянцах, которые удаляют легитимные приложения типа «Банк-Клиент» и заменяют их поддельными копиями.

Для выполнения своих вредоносных функций троянец способен запускать до семи системных сервисов, часть которых активируется по команде злоумышленников. Еще одной отличительной особенностью Android.Banker.28.origin является его способность рассылать по всем найденным в телефонной книге контактам СМС-сообщения со ссылкой на свою копию, в результате чего за короткое время число зараженных этой вредоносной программой устройств может вырасти многократно. Ко всему прочему, Android.Banker.28.origin пытается найти среди установленных приложений популярную в Южной Корее антивирусную программу, которую пытается деинсталлировать.

Наиболее часто встречавшиеся модификации Android-троянцев, распространявшихся во втором квартале 2014 года при помощи СМС-спама и предназначавшихся для атаки на южнокорейских пользователей, представлены на следующей диаграмме.

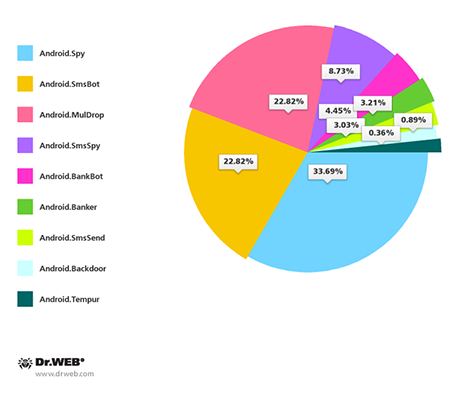

В целом среди распространяемых в Южной Корее Android-угроз специалисты компании «Доктор Веб» зафиксировали такие семейства троянцев, как Android.BankBot, Android.SmsBot, Android.Backdoor, Android.MulDrop, Android.Banker, Android.SmsSpy, Android.Spy, Android.SmsSend и Android.Tempur. Их процентное распределение в зависимости от обнаруженного числа представителей продемонстрировано на иллюстрации ниже.

Как видно из данной диаграммы, самыми многочисленными Android-угрозами в Южной Корее во втором квартале стали вредоносные программы семейств Android.Spy, Android.SmsBot и Android.MulDrop — на их долю в общей сложности пришлось почти 80% всех выявленных троянских приложений. С заметным отставанием от них расположились представители прочих семейств: троянцы Android.SmsSpy обнаруживались в 8,73% случаев, Android.BankBot — в 4,45%, Android.Banker — в 3,21%, Android.SmsSend — в 3,03%, Android.Backdoor — в 0,89%, а Android.Tempur — в 0,36% случаев соответственно.

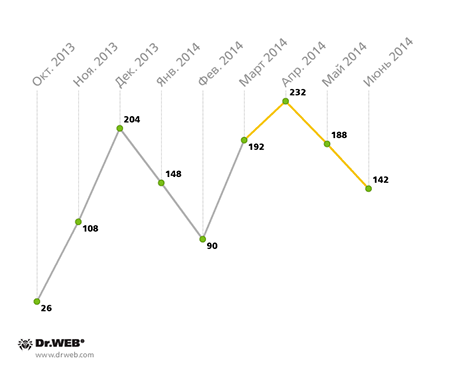

Согласно полученной статистике, за прошедшие три месяца в Южной Корее было зафиксировано 562 спам-кампании, целью которых было распространение содержащих ссылку на загрузку Android-троянца СМС-сообщений. По сравнению с первым кварталом текущего года, рост числа подобных рассылок составил 30,7%. Наибольшее число таких случаев (232) было отмечено в апреле, после чего наблюдался определенный спад их интенсивности: 188 в мае и 142 в июне соответственно. На графике ниже представлена динамика выявления подобных спам-кампаний.

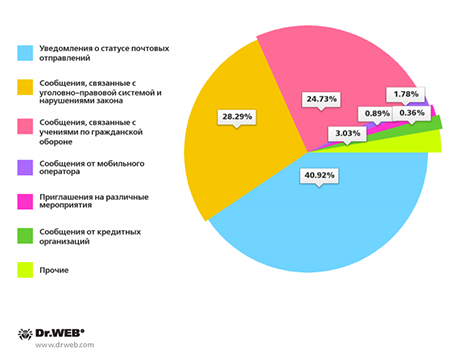

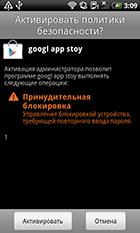

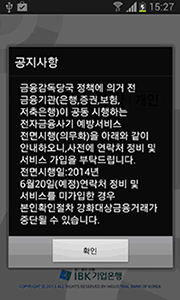

Использованные в большинстве нежелательных СМС приемы социальной инженерии в целом остались неизменными. Как и прежде, чаще всего киберпреступники пытались обмануть пользователей поддельными уведомлениями о статусе почтовых отправлений, сообщениями, информирующими о якобы нарушенном законе с соответствующими правовыми последствиями, а также сообщениями об учениях по гражданской обороне. Кроме того, в своих мошеннических СМС злоумышленники весьма активно эксплуатировали тему приглашений на различные мероприятия, а также рассылали «важные» сообщения от имени банка или мобильного оператора.

Тематика нежелательных СМС-сообщений, применявшихся при распространении вредоносных программ

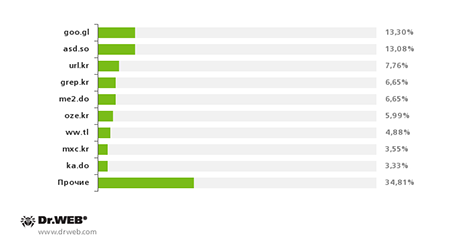

В 80,25% случаев указываемый в тексте спам-сообщений оригинальный веб-адрес, с которого происходила загрузка вредоносного приложения, маскировался при помощи специализированных сервисов по созданию коротких ссылок. В общей сложности злоумышленники использовали 49 подобных онлайн-служб, самыми популярными среди которых стали goo.gl, asd.so, url.kr, grep.kr, me2.do и oze.kr.

Наиболее популярные онлайн-сервисы по сокращению ссылок, используемые злоумышленниками

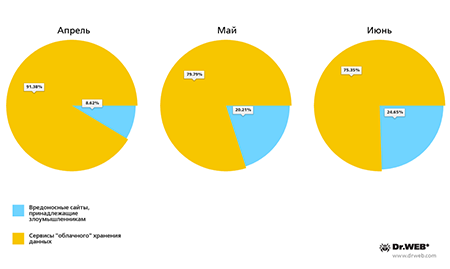

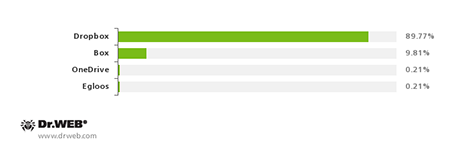

Киберпреступники, целевой аудиторией которых являются южнокорейские пользователи, по-прежнему предпочитают размещать распространяемых троянцев в различных облачных файловых хранилищах: такой способ был применен для 83,45% обнаруженных вредоносных программ. При этом наибольшее предпочтение злоумышленники отдавали сервисам Dropbox и Box (в 74,91% и 8,18% случаев соответственно). Вместе с тем мошенники не отказываются и от использования собственных веб-сайтов в качестве хостинга для вредоносных приложений: если с начала текущего года доля подобных онлайн-ресурсов постепенно снижалась, то в течение последних трех месяцев наблюдалась обратная динамика.

Онлайн-ресурсы, используемые киберпреступниками для размещения вредоносных приложений

Облачные сервисы хранения данных, задействованные в распространении Android-троянцев

Наблюдавшийся во втором квартале текущего года рост числа атак на южнокорейских пользователей Android-устройств свидетельствует о значительной привлекательности мобильного рынка этой страны для киберпреступников. Подавляющее число использованных злоумышленниками вредоносных приложений — 96% от всех обнаруженных угроз — могло применяться ими для кражи разнообразных конфиденциальных сведений, включая логины, пароли и прочие реквизиты для доступа к банковским счетам. В то же время 31% обнаруженных Android-троянцев мог быть использован для получения контроля над зараженным мобильным устройством и выполнения на нем различных действий, а 26% — для осуществления несанкционированной отправки СМС.

Увеличение интереса злоумышленников к сегменту мобильного банкинга Южной Кореи отражает общемировую тенденцию к усилению рисков выполнения финансовых операций при помощи мобильных устройств, поэтому для защиты от возможных атак пользователям ОС Android необходимо проявлять внимательность, а также рекомендуется использовать современное антивирусное ПО.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии