13 января 2012 года

Последний месяц 2011 года оказался довольно бедным на события вирусной тематики: по всей видимости, сетевые мошенники и вирусописатели решили взять коллективный отпуск для подготовки к новогодним праздникам.

Более 40 вредоносных программ обнаружено на Android Market

В начале декабря аналитики «Доктор Веб» провели специальную операцию по поиску вредоносного ПО в официальном каталоге программ для Android — Google Market. Первоначально было выявлено 33 таких приложения, однако вскоре к ним прибавилось еще 12, таким образом, общее число обнаруженных угроз достигло 45. Практически все обнаруженные специалистами «Доктор Веб» вредоносные программы относятся к давно известному семейству Android.SmsSend, их назначение — отправка без ведома пользователя платных СМС-сообщений на премиум-номера.

Каталог приложений Android Market уже не в первый раз становится источником распространения вредоносных программ. Так, ранее в нем были найдены троянцы семейства Android.DreamExploid, Android.DDLight и некоторые другие. Несмотря на то что единичные случаи появления в Android Market троянцев семейства Android.SmsSend отмечались и раньше, такое массовое их распространение зафиксировано впервые.

|

|

Все распространявшиеся на Android Market троянские программы были созданы несколькими разработчиками, при этом большая их часть маскировалась под приложения — каталоги изображений, позволяющие изменять фоновый рисунок Рабочего стола Android, и они действительно обладали таким функционалом. Тематика предлагаемых картинок самая широкая: от компьютерных игр до фотографий природы. Среди прочих вредоносных приложений встречаются и весьма оригинальные. Например, программа для составления гороскопов, диет, программа-фонарик и другие. Стоит отметить, что их интерфейс весьма аскетичен, и наличие хоть какого-то функционала призвано, скорее, прикрыть истинную цель вирусописателей — отправку с мобильного устройства жертвы платных СМС.

Принцип действия данных вредоносных приложений вполне стандартен. После запуска программы пользователю обычно демонстрируется текст, говорящий о том, что владелец мобильного устройства соглашается с некими условиями, причем само соглашение с перечнем этих условий, как правило, отсутствует. Хитрость заключается в том, что последнее слово в данном тексте представляет собой гиперссылку на страницу с лицензионным соглашением и часто никак не выделяется на фоне окружающих слов. Пользователь должен очень постараться, чтобы обнаружить такую скрытую ссылку. В случае с приложениями других разработчиков функционал несколько отличается, хотя и незначительно. Так, например, после запуска приложения на экране устройства появляется вступительный текст и две кнопки: подтверждение согласия с условиями лицензии, и вторая, при нажатии на которую должен открываться тест соглашения. Но и здесь не обошлось без хитрости: соглашение располагается на стороннем веб-сайте, который в данный момент не функционирует, поэтому ознакомиться с предлагаемыми условиями пользователь не может. После получения подтверждения приложение немедленно пытается отправлять СМС-сообщения.

Компания «Доктор Веб» незамедлительно сообщила специалистам Google об обнаружении столь внушительной «коллекции» вредоносного ПО, и все опасные приложения вскоре были удалены из каталога Android Market.

Политический спамер для Android

Однако только этими событиями количество декабрьских угроз для мобильной платформы Android отнюдь не ограничилось: в конце месяца появилось первое вредоносное приложение для этой ОС, предназначенное для рассылки политического спама — правда, ориентирован он на ближневосточную аудиторию.

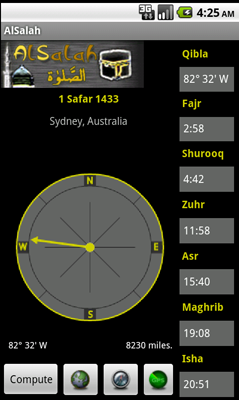

Вредоносная программа Android.Arspam.1 встроена в легитимное приложение AlSalah, предназначенное для мусульман и реализующее функции компаса, который с помощью GPS-координат абонента определяет направление на Мекку и расстояние до нее. Также приложение демонстрирует текущую дату по мусульманскому календарю и способно высчитывать время пяти ежедневных молитв. Немаловажно и то обстоятельство, что предлагаемая на официальном сайте Android Market версия данной программы не несет какого-либо деструктивного функционала, в то время как аналогичное приложение, распространяемое на арабоязычных форумах, как правило, содержит в себе троянца. Иными словами, злоумышленники воспользовались программой AlSalah в своих интересах, добавив в нее вредоносную нагрузку.

|

|

Запустив на инфицированном устройстве специальную службу, троянец собирает перечень контактов, сохраненных в адресной книге мобильного устройства, и рассылает каждому из них одну из ссылок на интернет-форумы, посвященные политическим событиям на Ближнем Востоке, в частности, революции в Тунисе. Список рассылаемых адресов хранится непосредственно в теле троянца. Кроме того, если работающая в устройстве сим-карта зарегистрирована в Бахрейне, то троянец скачивает с удаленного сервера PDF-документ, содержащий разработанный Независимой комиссией Бахрейна (Bahrain Independent Commission) отчет о нарушении прав человека в этой стране.

Поскольку Android.Arspam.1 уже сейчас содержит функционал, позволяющий загружать файлы с удаленных узлов, в дальнейшем можно ожидать появления новых, более совершенных его модификаций, способных, например, получать от управляющих центров конфигурационные файлы или списки ссылок для последующей отправки получателям. Теоретически также возможно объединение работающих под управлением Android спам-ботов в ботнеты.

Взломанные сайты угрожают мобильным платформам

То, что киберпреступники обращают все более пристальное внимание на владельцев смартфонов и планшетных ПК, стало вполне очевидной тенденцией. В декабре 2011 года специалисты «Доктор Веб» выявили более 100 русскоязычных площадок, подвергшихся взлому с целью осуществления атаки на пользователей мобильных устройств. Так, многочисленные владельцы смартфонов и планшетов, работающих под управлением ОС Android и других системных платформ с поддержкой Java (например, Symbian), в последнее время стали замечать, что они лишились возможности посетить свои любимые сайты. При открытии некоторых веб-страниц происходит автоматическое перенаправление пользователя на интернет-ресурс, имитирующий оформление официального веб-сайта Opera Mini и предлагающий загрузить обновление браузера. Под видом такого обновления, распространяемого в зависимости от типа клиентской ОС в виде либо файлов .jar, либо приложений для Android (.apk), обычно скрывается троянец семейства Java.SMSSend или Android.SmsSend.

Действует данная схема следующим образом: эксплуатируя уязвимости установленных на различных сайтах серверных приложений, таких как «движки» форумов и системы управления контентом (CMS), злоумышленники получают доступ к ресурсу и подменяют хранящийся на сервере файл .htaccess. В результате этих изменений при каждом обращении к взломанному сайту сервер проверяет user-agent пользователя, и в том случае, если клиентский браузер работает на мобильной платформе с поддержкой Java (в том числе Symbian OS и Android), происходит переадресация пользователя на принадлежащую злоумышленникам веб-страницу.

Поскольку злоумышленники используют одни и те же уязвимости для организации несанкционированного доступа к различным ресурсам и действуют по стандартной схеме, можно предположить, что взлом осуществляется автоматически с использованием специализированного ПО. По оценкам специалистов «Доктор Веб», в Рунете одновременно работает порядка 100 взломанных злоумышленниками площадок, при этом оперативное устранение следов заражения на некоторых из них компенсируется новыми взломами. Администрации многих интернет-ресурсов сообщают о многократных случаях взлома: несмотря на то, что владельцам сайта удается быстро удалить вредоносные объекты, через некоторое время хакеры вновь берут ресурс под свой контроль. Также можно предположить, что взломщики кооперируются с владельцами партнерских программ, распространяющих Android.SmsSend под видом поддельных обновлений для Opera Mini. В этом случае действуют две независимые группы злоумышленников, одна из которых специализируется на взломе сайтов, а вторая — на «раздаче» вредоносного ПО. В настоящее время известно несколько «партнерских программ», предлагающих хакерам плату за перенаправление трафика на распространяющие троянцев сайты.

Новый бэкдор для Windows…

В первой половине декабря в вирусные базы была добавлена вредоносная программа BackDoor.Pads, написанная на языке ассемблер и представляющая собой модуль, реализованный в виде нескольких компонентов.

Функционал BackDoor.Pads вполне стандартен для бэкдоров подобного типа: он собирает информацию об инфицированном компьютере, включая версию операционной системы, имя компьютера и его IP-адрес. Если троянцу удается получить токен explorer.exe (права на доступ), он расшифровывает и запускает в инфицированной системе кейлоггер, фиксирующий нажатия клавиш пользователем. Этот модуль внесен в вирусные базы Dr.Web под именем Trojan.PWS.Pads.

Опасность данной вредоносной программы для пользователя кроется, прежде всего, в том, что она способна предоставлять злоумышленникам доступ к ресурсам инфицированной машины и выполнять различные команды, в том числе команду поиска файлов, создания/удаления папок, копирования, перемещения и удаления файлов, перезагрузки Windows, получения списка запущенных процессов, загрузки файлов и их запуска от имени определенного пользователя. Кроме того, BackDoor.Pads может выполнять функции прокси-сервера.

…и троянец для Mac OS X

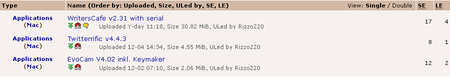

Помимо прочего, первая половина декабря ознаменовалась обнаружением на торрент-трекере The Pirate Bay новых архивов, содержащих троянскую программу Trojan.Merin.3, предназначенную для майнинга электронной валюты Bitcoin и кражи паролей у пользователей Mac OS X. Вредоносная программа распространяется под видом приложений WritersCafe, Twitterrific и EvoCam.

После завершения закачки инфицированного приложения из Интернета и его выполнения Trojan.Merin.3 запускает специальный скрипт, активизирующий загрузчик троянца. Загрузчик помещается в одну из подпапок домашней директории Library под именем eCamd или twitterd, после чего скачивает с FTP-сервера злоумышленников архив bin.bop.

Внутри архива содержится модуль биткойн-клиента для Mac OS X под названием DiabloMiner и сама троянская программа. В данной версии троянца используются новые биткойн-адреса по сравнению с предыдущими реализациями Trojan.Merin. Основной троянский модуль Trojan.Merin.3 способен красть на инфицированном компьютере пользовательские пароли, данные электронных кошельков, а также логи командного интерпретатора bash (.bash_history), и отсылать все эти данные на удаленный сервер, принадлежащий злоумышленникам.

Прочие тенденции уходящего года

В течение 2011 года значительно возросло число случаев использования сетевыми мошенниками кириллических доменов в российской зоне .рф — первые подобные ресурсы были добавлены в базы Dr.Web ровно год назад, в декабре 2010 года, и на сегодняшний день их число уже превышает 110. Сейчас в зоне .рф зарегистрировано уже больше 949 000 доменных имен (по данным на 21 декабря 2011 года), число незанятых доменов здесь все же значительно больше по сравнению с количеством свободных доменов в других зонах, таких как .ru, .su, .com, .org или .net. Для сравнения, на сегодняшний день в зоне .ru зарегистрировано 3 593 854 домена. Вероятно, относительная легкость при подборе свободного доменного имени в кириллической доменной зоне и привлекает сетевых мошенников. Сдерживающим же фактором, скорее всего, для них служит относительная дороговизна регистрации и продления домена в зоне .рф по сравнению с другими доменными зонами.

В 2011 году экспоненциально возросло общее количество угроз для мобильной платформы Android. Всего в вирусных базах Dr.Web на середину декабря 2011 года числится без малого 600 вредоносных программ для Android, в то время как на начало года их насчитывалось всего 30. Таким образом, можно сказать, что за последние 12 месяцев общее число угроз для мобильной платформы Google Android увеличилось в 20 раз, — а это весьма красноречивый показатель.

Кроме того, согласно имеющейся в распоряжении компании «Доктор Веб» статистике за год почти вдвое увеличилось число программ-вымогателей семейства Trojan.Winlock, а количество блокировщиков загрузочной записи, относящихся к семейству Trojan.MBRLock, возросло с начала года в 52 раза.

Вредоносные файлы, обнаруженные в почтовом трафике в декабре

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | Trojan.Oficla.zip | 2357060 (42.06%) |

| 2 | Trojan.DownLoad2.24758 | 1040195 (18.56%) |

| 3 | Trojan.Tenagour.9 | 413183 (7.37%) |

| 4 | Win32.HLLM.Netsky.18401 | 329890 (5.89%) |

| 5 | Trojan.Inject.57506 | 259465 (4.63%) |

| 6 | Trojan.DownLoad2.32643 | 161330 (2.88%) |

| 7 | Win32.HLLM.Netsky.18516 | 144186 (2.57%) |

| 8 | EICAR Test File (NOT a Virus!) | 126937 (2.27%) |

| 9 | Trojan.Tenagour.3 | 124917 (2.23%) |

| 10 | Trojan.DownLoader5.886 | 105725 (1.89%) |

| 11 | Trojan.PWS.SpySweep.46 | 81440 (1.45%) |

| 12 | Trojan.Siggen2.62026 | 68494 (1.22%) |

| 13 | Trojan.Packed.19696 | 54330 (0.97%) |

| 14 | Trojan.Siggen2.58686 | 50442 (0.90%) |

| 15 | Trojan.DownLoad2.34604 | 45060 (0.80%) |

| 16 | Trojan.PWS.Panda.1513 | 37229 (0.66%) |

| 17 | Trojan.DownLoader4.31404 | 22862 (0.41%) |

| 18 | Trojan.DownLoader4.5890 | 22812 (0.41%) |

| 19 | Trojan.DownLoad2.20306 | 22513 (0.40%) |

| 20 | Trojan.DownLoader4.61182 | 20451 (0.36%) |

| Всего проверено: | 180,905,399 |

| Инфицировано: | 5,603,704 (3.10%) |

Вредоносные файлы, обнаруженные в декабре на компьютерах пользователей

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | JS.Click.218 | 77843781 (45.69%) |

| 2 | Win32.Rmnet.12 | 47149282 (27.68%) |

| 3 | Win32.Virut | 12680199 (7.44%) |

| 4 | Win32.HLLP.Neshta | 10703752 (6.28%) |

| 5 | Trojan.IFrameClick.3 | 5834228 (3.42%) |

| 6 | Win32.HLLP.Whboy.45 | 2877412 (1.69%) |

| 7 | JS.IFrame.95 | 2203411 (1.29%) |

| 8 | JS.Click.222 | 1203896 (0.71%) |

| 9 | Trojan.DownLoader.17772 | 747997 (0.44%) |

| 10 | JS.IFrame.117 | 716482 (0.42%) |

| 11 | Win32.HLLP.Whboy | 517409 (0.30%) |

| 12 | ACAD.Bursted.13 | 477727 (0.28%) |

| 13 | JS.IFrame.112 | 441701 (0.26%) |

| 14 | Trojan.Fraudster.200 | 435989 (0.26%) |

| 15 | Trojan.PWS.Ibank.456 | 415442 (0.24%) |

| 16 | Trojan.MulDrop1.48542 | 411366 (0.24%) |

| 17 | Trojan.Fraudster.230 | 399311 (0.23%) |

| 18 | Exploit.Cpllnk | 228835 (0.13%) |

| 19 | VBS.Autoruner.15 | 217956 (0.13%) |

| 20 | SCRIPT.Virus | 214599 (0.13%) |

| Всего проверено: | 140,431,895,720 |

| Инфицировано: | 170,366,888 (0.12%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии