1 октября 2013 года

Вирусная обстановка

Согласно данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, в сентябре 2013 года среди наиболее часто детектируемых на компьютерах пользователей угроз по-прежнему лидирует Trojan.LoadMoney.1 — это приложение для загрузки файлов, автоматически генерируемые партнерской программой Loadmoney. На втором месте располагается Trojan.Hosts.6815 — вредоносная программа, модифицирующая содержимое файла hosts с целью перенаправления браузера пользователя на мошеннические или фишинговые ресурсы. На третьем месте находится троянец Trojan.InstallMonster.28 — еще один файловый загрузчик, но уже от партнерской программы Installmonster. За ними следуют рекламный троянец Trojan.Packed.24524 и вредоносная программа Trojan.Mods.3, предназначенная для подмены просматриваемых пользователем в браузере веб-страниц. Двадцатка наиболее актуальных угроз, обнаруженных в сентябре на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, представлена в следующей таблице.

| Название | Кол-во | % |

|---|---|---|

| Trojan.LoadMoney.1 | 16987 | 3.75 |

| Trojan.Hosts.6815 | 11088 | 2.45 |

| Trojan.InstallMonster.28 | 7174 | 1.58 |

| Trojan.Packed.24524 | 6118 | 1.35 |

| Trojan.Mods.3 | 6040 | 1.33 |

| Trojan.MayachokMEM.8 | 5716 | 1.26 |

| Trojan.Fraudster.524 | 4753 | 1.05 |

| Trojan.BtcMine.142 | 4532 | 1.00 |

| Trojan.DownLoad3.26006 | 4467 | 0.99 |

| BackDoor.IRC.NgrBot.42 | 4420 | 0.98 |

| Trojan.Mayachok.18634 | 4288 | 0.95 |

| BackDoor.IRC.Cirilico.119 | 4067 | 0.90 |

| Trojan.Mods.2 | 3985 | 0.88 |

| Trojan.Mods.1 | 3630 | 0.80 |

| BackDoor.Maxplus.24 | 3531 | 0.78 |

| Trojan.DownLoader9.19157 | 3457 | 0.76 |

| Trojan.Hosts.6838 | 3415 | 0.75 |

| Trojan.SMSSend.4196 | 3300 | 0.73 |

| Trojan.MayachokMEM.9 | 3197 | 0.71 |

| Win32.HLLP.Neshta | 3158 | 0.70 |

Ботнеты

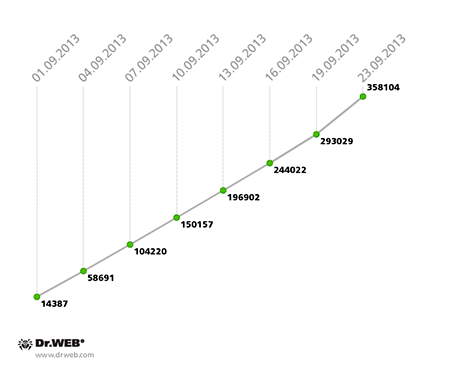

Ботнет, состоящий из работающих под управлением операционных систем семейства Microsoft Windows компьютеров, инфицированных файловым вирусом Win32.Rmnet.12, продолжает расти. Если в августе к первой из двух контролируемых специалистами компании «Доктор Веб» подсетей Win32.Rmnet.12 ежесуточно подключалось примерно 12 000 вновь зараженных машин, то в сентябре среднее значение составило уже 16 000 инфицированных рабочих станций. Динамика роста первой подсети Win32.Rmnet.12 в сентябре 2013 года представлена на следующей диаграмме.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (1-я подсеть)

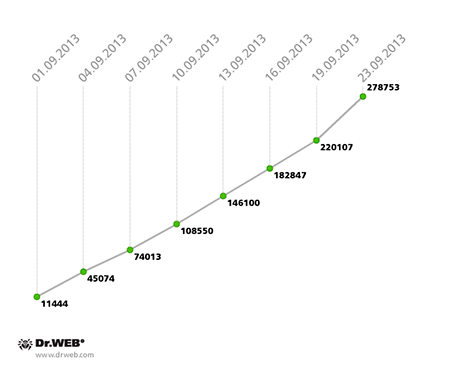

Во второй подсети Win32.Rmnet.12 среднесуточное количество вновь инфицированных машин также немного увеличилось по сравнению с предыдущем месяцем: если в августе ежедневно фиксировалось порядка 10 500 заражений, то в сентябре это значение составило 11 500. Динамику роста второй подсети ботнета Win32.Rmnet.12 можно проследить на следующем графике.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (2-я подсеть)

А вот рост бот-сети, созданной злоумышленниками при помощи компьютеров, инфицированных файловым вирусом Win32.Rmnet.16, практически остановился: если в августе ее среднесуточный прирост составлял 1500 инфицированных машин, то в период с 1 по 20 сентября в данной сети регистрировалось в среднем не более 20 инфицированных ПК в сутки, а в последних числах месяца прирост ботнета остановился вовсе. Аналогичная картина наблюдается и в отношении вредоносного модуля, детектируемого антивирусным ПО Dr.Web как Trojan.Rmnet.19, — среднесуточный прирост ботнета составил в сентябре порядка 15 инфицированных рабочих станций, а количество активно действующих ботов снизилось с 5014 инфицированных компьютеров до 4640.

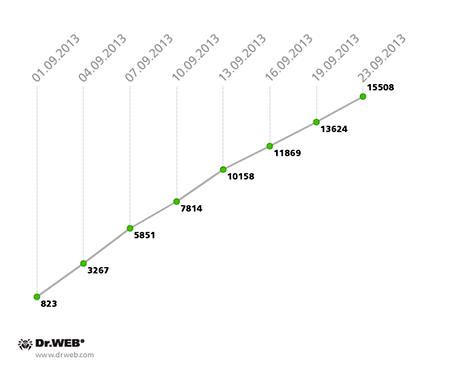

Практически не изменилась динамика роста численности ботнета BackDoor.Bulknet.739: среднесуточное количество регистрирующихся в сети вновь инфицированных рабочих станций, как и в августе, составило 500-600 в сутки. Динамика регистрации новых ботов в ботнете BackDoor.Bulknet.739 представлена на следующем графике.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (2-я подсеть)

Не изменилась численность ботнета, созданного злоумышленниками для кражи информации у представителей российских фармацевтических компаний. Эта бот-сеть состоит из компьютеров, инфицированных троянцем BackDoor.Dande. В сентябре количество зараженных машин составило всего 1232, уменьшившись по сравнению с августовскими показателями на 47 ПК. Осталась почти неизменной и численность ботнета BackDoor.Flashback.39, состоящего из Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X. В конце августа их общее число составляло 38 822, а к концу сентября уменьшилось лишь на 534 «мака», достигнув значения 38 288.

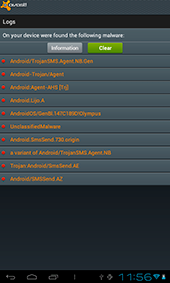

В конце сентября специалистами компании «Доктор Веб» был обнаружен крупнейший из известных на сегодняшний день ботнетов, состоящий из более чем 200 000 инфицированных Android-устройств. Для заражения мобильных устройств и включения их в состав бот-сети злоумышленники использовали несколько вредоносных приложений: среди них — новый троянец Android.SmsSend.754.origin, а также вредоносные программы Android.SmsSend.412.origin (распространяется под видом мобильного браузера), Android.SmsSend.468.origin (известна с апреля 2013 года) и маскирующийся под мобильный клиент для социальной сети «Одноклассники» троянец Android.SmsSend.585.origin. Наиболее ранняя версия замеченного в ходе расследования данного инцидента троянца — Android.SmsSend.233.origin — была добавлена в базы Dr.Web еще в ноябре 2012 года. В большинстве случаев источниками заражения являются принадлежащие злоумышленникам, а также взломанные сайты, распространяющие вредоносные программы.

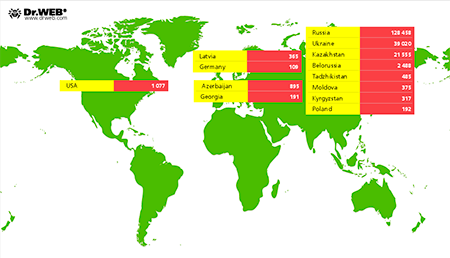

По сведениям, собранным специалистами компании «Доктор Веб», в бот-сеть на сегодняшний день входит более 200 000 мобильных устройств, работающих под управлением Google Android, при этом наибольшая их часть (128 458) принадлежит российским пользователям, на втором месте располагается Украина с показателем 39 020 случаев заражения, на третьем — Казахстан: здесь от действий злоумышленников пострадали 21 555 пользователей. Более подробная география распространения угроз показана на следующей иллюстрации.

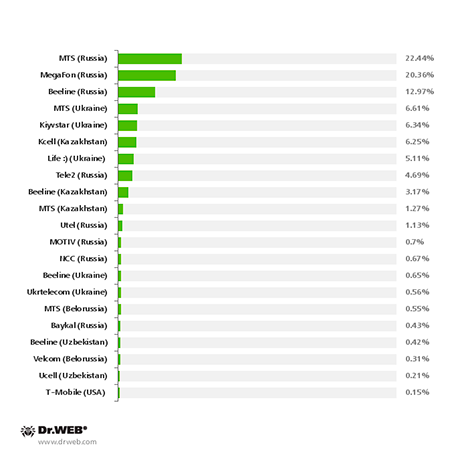

Распределение инфицированных мобильных устройств по операторам мобильной связи, к которым они подключены, продемонстрировано на представленной ниже диаграмме.

Это — один из наиболее массовых случаев заражения Android-совместимых мобильных устройств, зафиксированных в текущем полугодии. По предварительным оценкам специалистов «Доктор Веб» ущерб, нанесенный пользователям злоумышленниками в результате данного инцидента, может исчисляться многими сотнями тысяч долларов.

По данным на 25 сентября 2013 года в данном ботнете насчитывалось уже 226 464 инфицированных Android-устройства, из них 142 302 расположены на территории России, 45 010 — в Украине, 23 608 — в Казахстане и 2 915 в Белоруссии. Ежедневно к ботнету подключается в среднем 2209 вновь зараженных устройств, работающих под управлением мобильной платформы Google Android.

Более подробную информацию о данной бот-сети и вредоносных программах, при помощи которых она была создана злоумышленниками, можно получить в опубликованной компанией «Доктор Веб» обзорной статье.

Угроза месяца

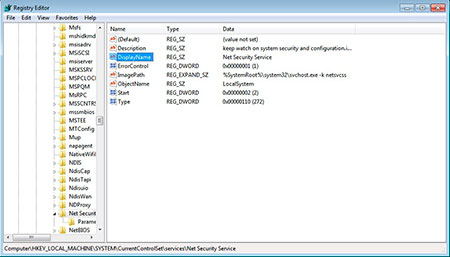

В начале сентября вирусными аналитиками компании «Доктор Веб» был исследован троянец BackDoor.Saker.1, основное назначение которого заключается в перехвате нажимаемых пользователями клавиш на клавиатуре компьютера (кейлоггинг). Кроме того, троянец способен обходить механизм контроля учетных записей пользователей.

BackDoor.Saker.1 собирает и передает злоумышленникам сведения об инфицируемом компьютере, включая версию Windows, тактовую частоту процессора, объем физической оперативной памяти, имя компьютера, имя пользователя, серийный номер жесткого диска. Затем троянец создает в одной из системных папок файл, в который записываются нажатия пользователем клавиш на клавиатуре компьютера. После этого бэкдор ожидает ответ от удаленного сервера, в котором могут содержаться следующие команды: перезагрузка, выключение компьютера, самоудаление, запуск отдельного потока для выполнения команды через командный интерпретатор, или для запуска собственного файлового менеджера, который имеет возможность выгружать файлы с машины пользователя, загружать файлы по сети, создавать папки, удалять, перемещать файлы, а также запускать их. Более подробные сведения об этой угрозе можно почерпнуть, ознакомившись с опубликованной на сайте «Доктор Веб» статьей.

Угрозы для Android

Первый осенний месяц 2013 года оказался весьма неспокойным для ОС Android и ее пользователей: на протяжении всего сентября специалисты компании «Доктор Веб» фиксировали появление разнообразных вредоносных Android-приложений, среди которых были СМС-троянцы, поддельные антивирусные средства, троянцы-шпионы и другие угрозы.

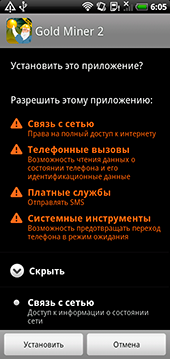

Одним из наиболее заметных событий, связанных с безопасностью Android, стало обнаружение самого крупного в мире ботнета, который состоял из мобильных устройств, инфицированных вредоносными программами семейства Android.SmsSend. По подсчетам вирусных аналитиков компании, суммарное число зараженных смартфонов и планшетных компьютеров, входящих в эту бот-сеть, превысило 200 000 единиц. Для построения данного ботнета злоумышленники использовали нескольких СМС-троянцев, имеющих в своем составе функцию приема и выполнения поступающих от удаленного сервера команд. Как и большинство представителей семейства Android.SmsSend, эти вредоносные программы распространялись киберпреступниками под видом инсталляторов популярных приложений, таких как мобильные браузеры и клиенты для работы с социальными сетями. Не стала исключением и одна из последних модификаций – Android.SmsSend.754.origin.

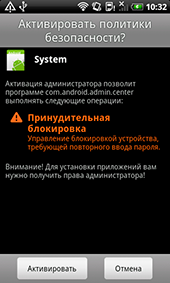

Троянец Android.SmsSend.754.origin представляет собой apk-приложение с именем Flow_Player.apk. Устанавливаясь в операционной системе, он запрашивает у пользователя доступ к функциям администратора устройства — это позволяет вредоносному приложению осуществлять управление блокировкой дисплея. Кроме того, Android.SmsSend.754.origin в дальнейшем скрывает свой значок с главного экрана операционной системы.

После установки и запуска троянец отправляет злоумышленникам различную информацию об инфицированном устройстве и затем ожидает поступления от них управляющих директив, главной из которых является отправка СМС-сообщений с определенным текстом на заданный номер. Таким образом, зараженные мобильные устройства способны осуществлять рассылку любых СМС, включая дорогостоящие, вне зависимости от страны проживания владельца устройства, а также используемого им оператора связи. Это позволяет создателям бот-сети эксплуатировать ее ресурсы не только напрямую, но и осуществлять преступную деятельность по заказу третьих лиц. Более подробная информация о данном инциденте находится в соответствующей публикации на сайте компании.

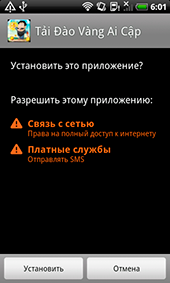

Выгода, которую получают киберпреступники от использования СМС-троянцев, легко объясняет широкое распространение этого семейства вредоносных программ, поэтому нет ничего удивительного в том, что география их применения постоянно расширяется. Так, в сентябре специалистами компании «Доктор Веб» был обнаружен сайт, на котором под видом различных игр и приложений вьетнамским пользователям предлагалось загрузить троянские программы, добавленные в вирусную базу Dr.Web как Android.SmsSend.760.origin.

Запустившись на мобильном устройстве, вредоносные приложения выполняли отправку СМС с повышенной тарификацией, после чего открывали в веб-браузере страницу для скачивания искомого ПО. Однако на этом опасность для пользователей не заканчивалась: загружаемые в дальнейшем программы и игры были модифицированы предприимчивыми мошенниками и при запуске также осуществляли отправку платных СМС. Измененные таким образом программные продукты детектируются антивирусным ПО Dr.Web как Android.SmsSend.761.origin.

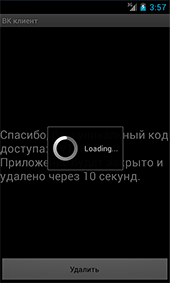

Родственником некоторых СМС-троянцев можно считать и вредоносную программу Android.SmsBot.5, обнаруженную в середине месяца. Распространяющееся под видом клиента для социальной сети «ВКонтакте», после запуска это приложение демонстрирует сообщение «Спасибо, Ваш уникальный код доступа: ********. Приложение будет закрыто и удалено через 10 секунд.», где ******** – набор из восьми символов. Далее троянец отправляет зашифрованное СМС на номер, принадлежащий злоумышленникам, и удаляет свой значок с главного экрана операционной системы (однако сама программа при этом не удаляется).

После этого Android.SmsBot.5 переходит в ждущий режим, проверяя все входящие СМС на наличие в них специальных управляющих команд, среди которых может быть указание на отправку или удаление определенных коротких сообщений, открытие URL, сбор информации о мобильном устройстве, совершение звонков и ряд других.

Также в сентябре было зафиксировано появление нескольких троянцев-шпионов семейства Android.SmsSpy, которые распространялись под видом различных приложений, например, флеш-плеера. Главная функция этих вредоносных программ – кража входящих СМС-сообщений, в которых, в частности, могут содержаться проверочные mTAN-коды, необходимые для подтверждения финансовых операций систем онлайн-банкинга.

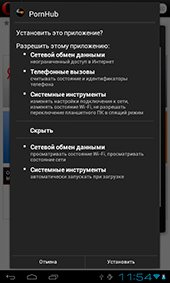

Получила дальнейшее развитие и тема поддельных антивирусов для ОС Android: в прошедшем месяце специалистами компании «Доктор Веб» было зафиксировано появление сразу трех таких вредоносных программ, внесенных в вирусную базу как Android.Fakealert.8.origin, Android.Fakealert.9.origin и Android.Fakealert.10.origin. Напомним, что подобные приложения представляют собой мошеннические продукты, обнаруживающие на мобильных устройствах несуществующие угрозы, за лечение которых требуется заплатить определенную сумму. Интересно, что одна из этих программ, а именно Android.Fakealert.10.origin, распространялась под видом приложения для просмотра видео категории «для взрослых», однако после запуска имитировала внешний вид существующего в действительности антивирусного средства и демонстрировала предупреждение о необходимости выполнить проверку мобильного устройства на наличие заражения. Найденные в дальнейшем «угрозы» тут же предлагалось обезвредить, купив полную версию программы.

Также в сентябре была обнаружена очередная модификация троянца Obad, добавленная в вирусную базу Dr.Web как Android.Siggen.3.origin. Данная вредоносная программа способна отправлять СМС-сообщения на премиум-номера, а также загружать на мобильное устройство другие вредоносные приложения, однако одной из главных ее особенностей является использование ошибки в ОС Android, позволяющей троянцу избежать деинсталляции. При установке в систему Android.Siggen.3.origin запрашивает у пользователя доступ к функциям администратора мобильного устройства, и, если необходимые полномочия ему предоставляются, в дальнейшем скрывает себя из соответствующего системного списка, тем самым исключая возможность изменения пользователем настроек ОС и минимизируя вероятность своего удаления стандартными способами. Антивирусные продукты Dr.Web для Android имеют специальный алгоритм для борьбы с подобным типом угроз и с успехом справляются данным с троянцем, удаляя его с мобильного устройства.

Прочие события месяца

E-mail-рассылка бэкдора под вывеской "Саммит G20"

По сообщению одной из антивирусных компаний, мошенники использовали саммит G20 в Санкт-Петербурге для рассылки сообщений, к которым в качестве вложения прикреплен инфицированный архив RAR.

Данный архив содержит один файл ярлыка (.LNK) и два бинарных файла. Исследователи выяснили, что эти бинарные файлы по отдельности не представляют угрозы. Однако на самом деле они являются единым файлом, разделенным на две части. Файл ярлыка LNK содержит команды, которые объединяют их в один исполняемый файл, а затем запускают его на зараженном компьютере. В свою очередь, бэкдор связывается с сервером злоумышленников для выполнения их команд в зараженной системе, а также загружает плагины, выполняющие кейлоггинг и захват снимков экрана. Плагины запускаются в контексте процесса самого бэкдора, вследствие чего отсутствуют в списке работающих приложений, поэтому их труднее обнаружить. Данная вредоносная программа детектируется антивирусным ПО Dr.Web как Win32.HLLW.Autoruner1.54698.

Под ударом банковского троянца юг Европы, Турция и Соединенное Королевство

По сообщению специалистов одной из зарубежных антивирусных компаний, в Турции, Чехии, Португалии и Великобритании зафиксированы атаки нового троянца на компьютеры клиентов банков. По функциональности он похож на троянцев из семейств Zeus и SpyEye (вредоносный функционал — кейлоггинг, создание снимков экрана, видеозахват, настройка удаленного прокси-сервера, перехват трафика, веб-инжекты), но данный троянец отличается от них возможностью создания скрытого сервера VNC в зараженной системе.

При помощи этого троянца злоумышленники получают учетные данные жертвы, открывающие доступ к ее банковскому счету, и рекомендуют ей установить вредоносную программу в качестве компонента ПО для мобильного телефона под управлением ОС Symbian, Blackberry или Android. Жертвы получали письма с вредоносным вложением *.pdf.exe, которые приходили якобы от почтовых служб или поставщиков услуг телефонной связи (интересно, что чешские пользователи при непосредственном открытии фальшивого сайта почтового сервиса ceskaposta.net перенаправлялись на реальный сайт Чешской почты ceskaposta.cz).

Специалистам «Доктор Веб» известны несколько образцов данного троянца: Trojan.Inject1.27640, Trojan.DownLoader10.3567, Trojan.DownLoader9.22851, Trojan.DownLoader10.10165. Самая ранняя сигнатура добавлена в вирусные базы компании Dr.Web 31 июля 2013 года.

С пиратской версией игры GTA V распространяется троянец

В сентябре на многих сайтах появились сообщения о троянце, распространяющемся с пиратской версией популярной игры Grand Theft Auto V (GTA V). По сообщению портала Gamebomb.ru, нелегальную версию GTA V уже можно скачать в сети. Игра достаточно популярна, и этим воспользовались злоумышленники. С торрент-трекеров под видом этой игры распространяется файл, содержащий вредоносное ПО.

В скачиваемом файле скрывается троянец, при помощи которого злоумышленники предлагают геймеру ввести в соответствующую форму номер мобильного телефона и код подтверждения, полученный в ответном СМС. Если жертва отправляет СМС с кодом, ее подписывают на некую услугу, в порядке оплаты которой со счета мобильного телефона жертвы списывается по 1 евро каждый день до тех пор, пока услугу не отменят. Данная вредоносная программа является типичным представителем семейства Trojan.SmsSend.

Валютные операции Ближнего Востока и Азии пытается контролировать банковский троянец

Исследователи одной из зарубежных антивирусных лабораторий зафиксировали небольшую, но весьма эффективную спам-рассылку сообщений, содержащих вредоносное ZIP-вложение. Пострадали финансовые организации в ОАЭ, Пакистане, Непале и, возможно, в других странах региона. Предположительно, сообщения были отправлены со взломанных почтовых ящиков финансовых компаний в Индии и Пакистане и предназначены для распространения вредоносной программы семейства Trojan.PWS.Panda, также известного как Zeus. В вирусных базах Dr.Web эта вредоносная программа детектируется как Trojan.PWS.Panda.2401, детект добавлен 10 сентября 2013 года. Программа опасна тем, что способна похищать данные систем дистанционного банковского обслуживания (ДБО).

Троянец для Mac OS Х: made in SEA?

В середине сентября зарубежные специалисты обнаружили вредоносную программу BackDoor.Leverage.1. Ее образец был отправлен пользователем из Белоруссии на анализ в онлайн-сервис VirusTotal.

Достоверно неизвестно, как вредоносное ПО попадало на компьютеры жертв. Возможно, оно могло быть отправлено по электронной почте или размещено на зараженном веб-сайте. К 17 сентября управляющий C&C-сервер злоумышленников уже не отправлял команды на устройства пострадавших пользователей.

Данное вредоносное приложение маскируется под JPEG-файл и может представлять опасность для пользователей Mac OS X, если в их системе не настроено отображение расширений зарегистрированных типов файлов. Среди файлов, которые программа загружает на зараженный компьютер, есть изображение логотипа хакерской группировки Syrian Electronic Army (SEA).

По мнению специалистов, под угрозу попадают только ранние версии Mac OS Х, для более поздней версии Mac OS X 10.8 данное вредоносное ПО безопасно. Иначе говоря, Apple-совместимое устройство можно защитить от данной вредоносной программы, просто вовремя обновляя операционную систему.

В вирусную базу компании «Доктор Веб» данное ПО добавлено 18 сентября 2013 года. Предположительно оно используется злоумышленниками для таргетированных атак и массового распространения не имеет.

Троянцы атакуют из "облака"

По сообщению Томаса Зиберта (Thomas Zibert), эксперта компании G Data, в атаках на пользователей онлайн-банкинга мошенники стали применять облачные технологии. В этом случае отдельный компонент модифицированного банковского троянца из семейств Zeus или троянца Ciavax размещается на облачном сервере и загружает из него на компьютер жертвы остальные компоненты троянца. При помощи этих троянцев злоумышленники перехватывают данные платежных операций с атакуемого устройства.

По словам Зиберта, «теперь невозможно выявить атакуемые сайты, а проверка интернет-адресов вручную на основе их тематики неэффективна, так как множество запросов может привлечь к себе внимание злоумышленников».

По мнению специалистов G Data, облачные методы размещения вредоносного ПО существенно осложняют его анализ и затрудняют создание эффективных способов борьбы с ним. Антивирус Dr.Web детектирует данную угрозу как троянца из семейства Trojan.PWS.Panda. Троянец Ciavax детектируется как Trojan.Mayachok.18612, добавлен в вирусную базу в апреле 2013 года.

Вредоносные файлы, обнаруженные в почтовом трафике в сентябре

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.4795 | 0.94% |

| 2 | Trojan.DownLoad3.28161 | 0.78% |

| 3 | Trojan.Packed.24465 | 0.76% |

| 4 | Trojan.DownLoad3.28507 | 0.76% |

| 5 | Trojan.DownLoader10.15301 | 0.69% |

| 6 | Trojan.PWS.Stealer.3243 | 0.65% |

| 7 | Trojan.DownLoader9.22851 | 0.59% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Inject1.27909 | 0.35% |

| 10 | Trojan.DownLoader10.15884 | 0.35% |

| 11 | Trojan.PWS.Panda.4379 | 0.33% |

| 12 | Win32.HLLM.MyDoom.54464 | 0.31% |

| 13 | Trojan.PWS.Panda.547 | 0.30% |

| 14 | Win32.HLLW.Autoruner.25074 | 0.28% |

| 15 | Trojan.Hosts.6838 | 0.28% |

| 16 | BackDoor.Comet.152 | 0.28% |

| 17 | Trojan.Packed.196 | 0.28% |

| 18 | Trojan.DownLoader9.40193 | 0.28% |

| 19 | BackDoor.Comet.700 | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.26% |

Вредоносные файлы, обнаруженные в сентябре на компьютерах пользователей

| 01.09.2013 00:00 - 30.09.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.30% |

| 2 | Trojan.LoadMoney.1 | 0.75% |

| 3 | Trojan.Fraudster.524 | 0.69% |

| 4 | Trojan.InstallMonster.28 | 0.55% |

| 5 | Trojan.Packed.24524 | 0.50% |

| 6 | BackDoor.PHP.Shell.6 | 0.42% |

| 7 | Trojan.LoadMoney.76 | 0.37% |

| 8 | Trojan.Fraudster.394 | 0.35% |

| 9 | Trojan.Hosts.6838 | 0.31% |

| 10 | Trojan.SMSSend.4196 | 0.31% |

| 11 | Win32.HLLW.Shadow | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.29% |

| 14 | Trojan.DownLoader10.17667 | 0.28% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.27% |

| 16 | Trojan.Packed.2782 | 0.23% |

| 17 | Win32.HLLW.Shadow.based | 0.22% |

| 18 | Exploit.Cpllnk | 0.22% |

| 19 | Trojan.Fraudster.502 | 0.18% |

| 20 | JS.Redirector.194 | 0.18% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии