- Дата составления

- 4.10.12

- Текущий уровень опасности

- Высокий

| Наиболее актуальные угрозы безопасности компаний* | Дополнительная информация |

|---|---|

| Вредоносные программы, предназначенные для кражи конфиденциальной информации и получения несанкционированного доступа к системам дистанционного банковского обслуживания, используемым компаниями | Тема выпуска |

| Вредоносные программы, создаваемые для мобильных устройств |

news.drweb.ru, blogs.drweb.com |

| Проникновение вредоносных программ с личных компьютеров и устройств пользователей |

* Актуальность угроз определяется не только количеством и разнообразием вредоносных программ, но и уровнем защиты от них в компаниях и организациях различного типа.

Тема выпуска: Банковские троянцы и защита финансовых средств

К категории банковских троянцев принято относить вредоносные программы, предназначенные для похищения конфиденциальной информации и обеспечения несанкционированного доступа к системам дистанционного банковского обслуживания (ДБО). Многие банковские троянцы также сочетают в себе функции бэкдора и шпионских программ.

Причина выпуска бюллетеня

Развитие вредоносных программ и появление новых методик кражи финансовых средств привели к компрометации средств защиты, ранее рекомендованных для применения.

Пути и методы проникновения

Одним из наиболее распространенных методов проникновения банковских троянцев в операционную систему является их загрузка другими вредоносными программами: троянцами-загрузчиками. Также большую опасность для компаний представляет возможность заражения при просмотре инфицированных веб-страниц — с использованием различных уязвимостей прикладного ПО. Помимо этого, банковские троянцы могут проникнуть на компьютер жертвы другими методами — в виде вложений в сообщения, массово рассылаемые по каналам электронной почты, на инфицированных съемных носителях, с использованием методов социальной инженерии.

Типичные представители

Типичными представителями семейства банковских троянцев являются Trojan.Carberp, Trojan.PWS.Ibank, Trojan.PWS.Panda (также известен как Zeus и Zbot ) и Trojan.PWS.SpySweep (также известен как SpyEye ). Для мобильной платформы Android на сегодняшний день известен банковский троянец Android.SpyEye.1.

Причины актуальности угрозы

- Вредоносные программы перед выпуском тестируются на актуальных антивирусах — и некоторое время после релиза не обнаруживаются ими. В то же время для перевода денег криминальной структурой, имеющей четкую организацию, требуется от одной до трех минут.

- Огромное количество новейших вирусов появляется ежедневно. По данным updates.drweb.com, каждый день выходит несколько десятков экземпляров только Trojan.Carberp. Системы защиты вредоносных программ постоянно совершенствуются. Злоумышленники нередко используют различные файловые упаковщики для того, чтобы избежать обнаружения антивирусными программами. Таким образом, одновременно может существовать до нескольких сотен образцов одного и того же опасного приложения, отличающихся только способом упаковки исполняемого файла. В результате троянец может проникнуть в операционную систему, если в вирусных базах пока еще отсутствует сигнатурная запись для какой-либо отдельной модификации вредоносной программы.

- Злоумышленники изобретают все более изощренные пути распространения вредоносных программ — в том числе с применением методов социальной инженерии, а также с использованием уязвимостей прикладного ПО (например, пакета уязвимостей BlackHole Exploit Kit различных версий). Если пользователь не принял достаточных мер для обеспечения защиты своего компьютера, момент заражения может остаться для него незамеченным.

- Для противодействия современным угрозам необходимо принимать не только технические, но и организационные меры, закупать дополнительное программное обеспечение — к чему большинство потенциальных жертв не готово.

В 2011 году 40% атак увенчались успехом, при этом средняя сумма хищения составляла 450 тыс. руб.

Цель проникновения

- похищение сертификатов систем защищенного документооборота и паролей от программ с целью обеспечения несанкционированного доступа к системам дистанционного банковского обслуживания и торговым платформам (Trojan.Carberp, Trojan.PWS.Panda);

- перевод денежных средств на счета злоумышленников через системы ДБО;

- похищение конфиденциальной информации (Trojan.PWS.SpySweep, Android.SpyEye.1);

- перехват нажатий клавиш, данных, вводимых с использованием экранной клавиатуры, создание снимков экрана, иные способы шпионажа;

- включение зараженных машин в управляемые бот-неты, координируемые из одного (или нескольких) командных центров (Trojan.Carberp);

- запуск и удаление различных программ на инфицированном компьютере (Trojan.Carberp, Trojan.PWS.SpySweep, Trojan.PWS.Panda);

- возможность выполнения на инфицированном компьютере поступающих из удаленного центра команд, в том числе команды на удаление операционной системы.

Банковские троянцы обладают весьма развитым вредоносным функционалом. Так, троянцы семейства Trojan.Carberp имеют функционал по приему команд от управляющего центра, способны служить прокси-сервером, с помощью которого злоумышленники могут анонимно работать в Интернете.

Методы перехвата информации

- Веб-инжекты: встраивание троянцем в отображаемую в браузере веб-страницу постороннего содержимого, в частности полей форм.

- Похищение файлов cookies.

- Установка в инфицированную систему поддельных цифровых сертификатов (в том числе с целью обеспечения сеансов связи с использованием защищенных протоколов).

- Запись нажатий пользователем клавиш.

- Перехват и анализ сетевого трафика.

- Создание и передача злоумышленникам снимков экрана (в том числе в процессе ввода каких-либо данных в экранные формы с использованием виртуальной клавиатуры).

- Перехват и передача злоумышленникам изображения с подключенной к компьютеру веб-камеры.

- Перехват и передача злоумышленникам аудиопотока с подключенного к ПК микрофона.

- Перехват сохраненных в системе паролей.

- Встраивание в процессы программ системы «Банк-Клиент» (Trojan.Carberp — на данный момент существуют версии программы под большинство систем дистанционного банковского обслуживания).

Методы маскировки от средств контроля и наблюдения

- Отслеживание запущенных в инфицируемой системе приложений-отладчиков, средств виртуализации, брандмауэров и антивирусных программ.

- Попытка завершения процессов антивирусных программ и брандмауэров.

- Противодействие попыткам запуска процессов анти-вирусных программ в инфицированной системе.

- Блокировка доступа пользователей к веб-сайтам компаний-производителей антивирусного ПО и сайтам, распространяющим обновления систем безопасности.

- Шифрование вирусными упаковщиками.

Обязательные средства защиты

| Средство защиты | Необходимость применения |

|---|---|

| Система ограничения доступа |

|

| Система проверки интернет-трафика | Позволяет исключить использование уязвимостей клиентского ПО за счет проверки трафика до его поступления в приложения. |

| Система поверки интернет-ссылок | Позволяет исключить возможность перехода на зараженные и мошеннические ресурсы. |

| Антивирусный монитор | Позволяет исключить заражение с помощью вредоносных объектов, проникших на машину пользователя без проверки — в том числе в запароленных архивах или с помощью специальных протоколов передачи данных. |

| Антивирусный сканер | Периодическая проверка дает возможность обнаружения ранее неизвестных вирусов, находящихся в неактивированном виде. |

| Персональный брандмауэр | Исключение возможности проникновения через открытые порты. |

Кроме установки и настройки программных средств защиты, для обеспечения защищенности и целостности системы при работе в сети Интернет рекомендуется:

- своевременно устанавливать все обновления системы безопасности, а также устанавливать актуальные версии браузеров по мере их появления;

- использовать стойкие пароли;

- ограничить права пользователей и запретить для них вход в систему под учетной записью администратора сети или локального компьютера;

- разрешить выход в Интернет только с отдельных компьютеров сети, не содержащих конфиденциальной информации;

- использовать операционные системы, для которых создано меньшее количество вредоносных программ.

Внимание! Перечисленные меры защиты должны быть приняты на всех компьютерах, на которых производится работа с финансовыми средствами — в том числе в обязательном порядке на компьютерах и мобильных устройствах, функционирующих на ОС Windows и Android, а также на всех смартфонах.

Рекомендуемые средства защиты

| Средство защиты | Необходимость применения |

|---|---|

| Система централизованного управления |

|

| Система сбора и анализа статистики | Дает возможность контролировать уровень защищенности компании в режиме реального времени, определять источники заражения. |

| Система сбора информации для служб технической поддержки | Позволяет минимизировать время решения тех или иных проблем. |

| Система установки обновлений безопасности | Позволяет минимизировать возможность проникновения через известные уязвимости. |

Скомпрометированные средства защиты

| Средство защиты | Методы обхода системы защиты |

|---|---|

| Виртуальная клавиатура | Снятие скриншотов во время ввода информации |

| Использование цифровых сертификатов для подписи файлов | Кража и компрометация сертифика т о в |

| Отключение входящих соединений на время работы системы ДБО | Использование уязвимостей для проникновения в целевую систему |

| Использование программ, работающих в защищенном окружении (в том числе Java) | Подмена программных компонентов |

| Использование внешних средств, гарантирующих соответствие вводимой и отправляемой информации | Подмена программных компонентов, установленных на компьютере, к которому подсоединен внешний модуль |

| Использование защищенного соединения | Внедрение вредоносных программ, позволяющих перехватить передачу данных |

| Использование загружаемой операционной системы (LiveCD) | Внедрение вредоносных программ на уровне BIOS (буткиты) |

Пример настройки средств защиты

В качестве примера рассмотрим настройку системы ограничения доступа для операционной системы Windows. Внимание! Защищена должна быть любая операционная система, с которой переводятся денежные средства или хранится конфиденциальная информация, — в том числе операционные системы Windows, Linux, Android.

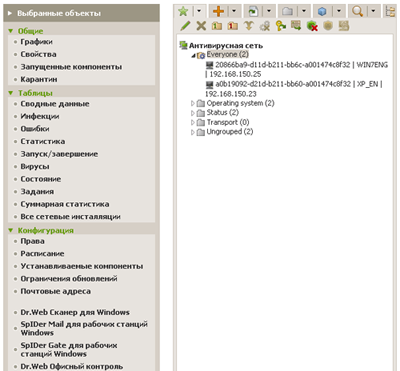

Защита системы ограничения доступа с помощью централизованной системы управления

Для настройки параметров доступа необходимо в окне системы управления выбрать предустановленную группу Everyone или (в случае необходимости задания индивидуальных правил безопасности) любую иную группу или отдельную станцию, а затем выбрать пункт Офисный контроль.

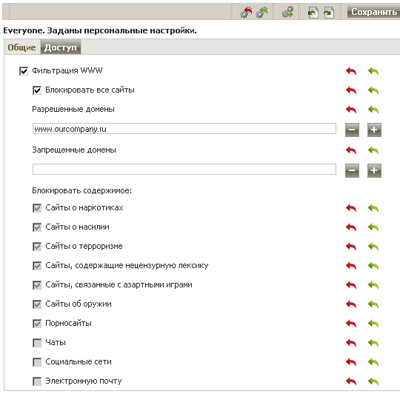

На странице Офисный контроль необходимо, выбрав закладку Доступ, отметить Фильтрация WWW, определить режим блокировки Блокировать все сайты и задать список разрешенных сайтов.

Для сохранения настроек необходимо нажать кнопку Сохранить.

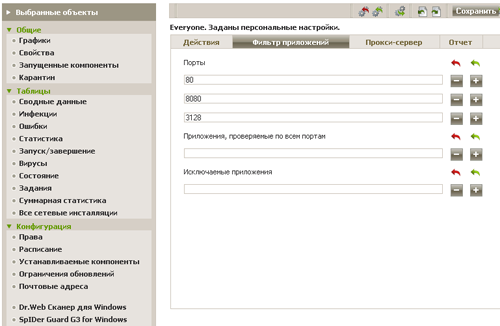

После этого рекомендуется с помощью настроек модулей SpIDer Gate для рабочих станций Windows (закладка Фильтр приложений) и Firewall определить список приложений, которым запрещен выход в Интернет.

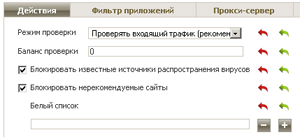

В соседней закладке Действия необходимо проверить наличие отметок у пунктов Блокировать известные источники распространения вирусов и Блокировать нерекомендуемые сайты.

Для сохранения настроек необходимо нажать кнопку Сохранить.

Защита системы ограничения доступа на уровне отдельной рабочей станции

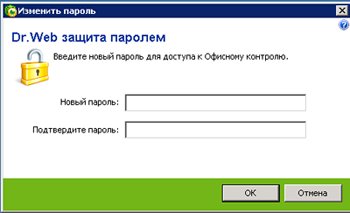

Щелкните правой кнопкой мыши значок  в системном трее. Выберите пункт Настройки Офисного контроля. Если вы настраиваете права доступа впервые, то вам будет предложено задать пароль и логин доступа. По умолчанию пароль отсутствует. Не рекомендуется не использовать пароли, а также использовать простые, легко поддающиеся взлому пароли — это сводит на нет все усилия по обеспечению безопасности. Задав пароль, нажмите на кнопку ОК.

в системном трее. Выберите пункт Настройки Офисного контроля. Если вы настраиваете права доступа впервые, то вам будет предложено задать пароль и логин доступа. По умолчанию пароль отсутствует. Не рекомендуется не использовать пароли, а также использовать простые, легко поддающиеся взлому пароли — это сводит на нет все усилия по обеспечению безопасности. Задав пароль, нажмите на кнопку ОК.

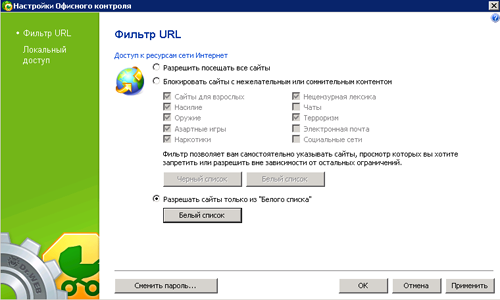

Если вы хотите запретить доступ ко всем сайтам, кроме избранных, то на закладке Фильтр URL выберите Разрешать сайты только из «Белого списка», нажмите кнопку Белый список и введите имена разрешенных ресурсов сети Интернет. После формирования полного списка разрешенных ресурсов нажмите кнопку Применить или OК.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии