2 июля 2012 года

Вирусная обстановка

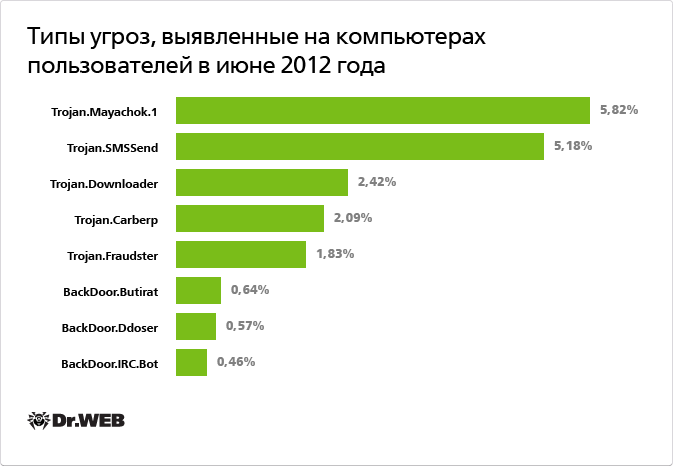

Согласно статистическим данным, собранным лечащей утилитой Dr.Web CureIt!, в июне самой популярной вредоносной программой на компьютерах пользователей, как и месяц назад, оказался троянец Trojan.Mayachok.1. При этом количество его обнаружений заметно выросло: с 3,73% (45 327 случаев) в мае до 5,82% (56 767 случаев) в июне. Возросло и число обнаруженных троянцев-загрузчиков различных модификаций. Количество выявленных на инфицированных компьютерах вредоносных программ семейства Trojan.SMSSend осталось примерно на прежнем уровне, а распространение банковских троянцев Trojan.Carberp различных версий, наоборот, снизилось на несколько процентов. Распределение наиболее распространенных угроз, обнаруженных с использованием утилиты Dr.Web CureIt!, продемонстрировано на представленном ниже графике.

Что касается угроз, распространяющихся по каналам электронной почты, то здесь безусловным лидером является вредоносная программа BackDoor.Andromeda.22, с использованием которой на инфицированные компьютеры загружается большое количество других опасных приложений. Данное семейство бэкдоров способно обмениваться зашифрованными данными с удаленным сайтом злоумышленников и по команде с сервера скачивать на зараженный ПК различные файлы.

Второе и третье место уверенно занимают троянцы-загрузчики, а на четвертом расположилась программа Trojan.Inject1.4969, о массовой рассылке которой мы уже сообщали в одной из недавних новостей. Также в почтовой корреспонденции нередко встречаются программы-черви семейства Win32.HLLM.MyDoom и троянцы-блокировщики различных модификаций.

Ботнеты

Как это ни удивительно, обнаруженная специалистами компании «Доктор Веб» в начале апреля крупнейшая в истории бот-сеть BackDoor.Flashback.39, поразившая огромное количество Apple-совместимых компьютеров, исправно функционирует и по сей день, хотя ее численность постепенно сокращается. По уточненным данным, на начало месяца в сети активно действовал 364 741 инфицированный «мак», а к концу июня их число снизилось до 191 756, то есть на 47,4%. Среднесуточный прирост ботнета также крайне мал: в среднем каждые 24 часа в сети BackDoor.Flashback.39 регистрируется не более 25 вновь инфицированных компьютеров. Динамика изменения общей численности ботнета BackDoor.Flashback.39 в июне 2012 года показана ниже.

График показывает стойкую тенденцию к сокращению количества активно действующих Apple-совместимых компьютеров, инфицированных троянцем BackDoor.Flashback.39. Получить более полную информацию о данной угрозе, а также проверить свой компьютер на наличие инфекции можно, воспользовавшись ресурсами сайта drweb.com/flashback, специально созданного компанией «Доктор Веб» для борьбы с данной угрозой.

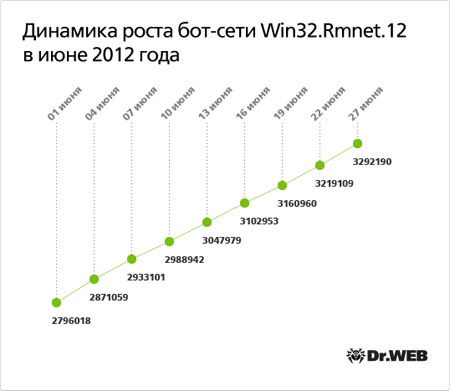

А вот в случае с распространением опасного файлового вируса Win32.Rmnet.12 дела обстоят несколько иначе: за месяц образованный им ботнет по своей численности, как мы уже сообщали, превысил трехмиллионную отметку и достиг значения 3 292 190 инфицированных компьютеров, что на 17,5% больше по сравнению с майскими показателями. География распространения вируса в целом не изменилась, наибольшее количество заражений по-прежнему приходится на долю Индонезии, Бангладеш, Вьетнама и Индии, в то время как ареал распространения угрозы постепенно расширяется, захватывая все новые регионы. Подробнее узнать о функциональных возможностях файлового вируса Win32.Rmnet.12 можно в ранее опубликованной нами статье. В среднем каждые сутки в подсетях Win32.Rmnet.12 регистрируется порядка 9–15 тысяч новых ботов, что дает весьма ощутимый прирост общего количества инфицированных машин. Динамика роста сети Win32.Rmnet.12 в июне 2012 года показана на графике ниже.

В то же самое время бот-сеть Win32.Rmnet.16 также продолжает увеличиваться в размерах, правда, не такими стремительными темпами. Если в конце мая данная модификация вируса, получившая распространение в основном на территории Великобритании и Австралии, заразила 84 491 компьютер, то ровно через месяц число инфицированных ПК составило 104 874. Проследить за динамикой увеличения популяции файлового вируса Win32.Rmnet.16 вы можете с помощью представленного ниже графика.

Мошенники не дремлют

В июне компания «Доктор Веб» сообщила об очередном способе мошенничества, все активнее применяемом киберпреступниками, и эта публикация вызвала широкий резонанс. Напомним, что в качестве цели для осуществления своих махинаций сетевые жулики выбрали пользователей Интернета, находящихся в активном поиске работы.

Зарегистрировавшись на одном из предлагающих вакансии порталов в качестве соискателя, пользователь обычно заполняет специальную форму, в которой указывает свое полное имя, контактные данные, образование, опыт работы, а также иные сведения, которые могут быть интересны потенциальному нанимателю. Просматривать такие резюме имеют возможность представители компаний, зарегистрированные на сайте в качестве работодателя. Преследуя свои корыстные цели, злоумышленники создают на подобных ресурсах учетную запись несуществующей компании либо одной из реально действующих известных компаний. Затем мошенники ищут опубликованные на сайте резюме и отправляют соискателям по электронной почте сообщение, в котором им предлагается занять некую вымышленную вакансию, например, «инженер по подбору оборудования». Для этого потенциальной жертве следует пройти «онлайн-собеседование» на определенном сайте, ответив на несколько несложных вопросов. Сайт создается злоумышленниками специально для этой цели и выглядит, как правило, достаточно солидно: настолько, что ничего не подозревающий соискатель доверчиво попадается в ловушку.

«Онлайн-собеседование», как правило, состоит из нескольких десятков несложных вопросов, при этом у соискателя не спрашивают ни имени, ни контактных данных, ни информации об опыте работы или квалификации. Зато после прохождения теста жертве предлагается отправить СМС-сообщение «с личным кодом результата» на короткий номер и ввести в соответствующее поле код подтверждения, полученный в ответном сообщении. Таким образом пользователь соглашается с условиями «псевдоподписки» — услуги по предоставлению доступа к информации, за оказание которой с его счета мобильного оператора будет регулярно списываться сумма в размере 250–300 рублей.

Необходимо отметить, что некоторые крупные компании действительно практикуют подобные онлайн-собеседования с целью ускорения процесса найма персонала. Чтобы обезопасить себя от действий злоумышленников, рекомендуется заранее поискать в Интернете информацию о предлагающей вакансию компании — о любой серьезной фирме в сети имеются многочисленные публикации. Можно отыскать адрес офиса и городские номера телефонов организации, а затем связаться с потенциальным работодателем и выяснить подробности о предлагаемом собеседовании. Личный телефонный разговор с представителями компании наверняка развеет возникшие сомнения.

Угроза месяца: Trojan.Hottrend

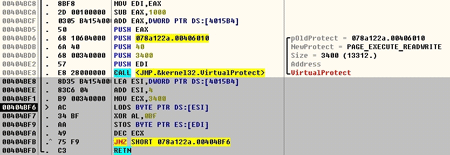

В традиционной номинации «угроза месяца» вне всяких сомнений побеждает самый маленький из известных на сегодняшний день банковских троянцев, который специалисты по информационной безопасности называют Tinba (Tiny Banker). Этот написанный на языке Ассемблер троянец действительно поражает своими скромными размерами, составляющими всего 20 КБ. В вирусных базах Dr.Web данная угроза числится под наименованием Trojan.Hottrend, причем записи о первых образцах данного семейства были добавлены в вирусные базы Dr.Web еще в конце апреля 2012 года.

Основное функциональное предназначение этой вредоносной программы — отслеживание сетевого трафика с целью перехвата конфиденциальной (в том числе банковской) информации, которая впоследствии передается злоумышленникам. Также в июне специалистами «Доктор Веб» было обнаружено еще несколько разновидностей небольших по размеру банковских троянцев, например, Trojan.PWS.Banker.64540, занимающий на диске порядка 80 КБ. Подробное описание этой угрозы можно найти на сайте компании «Доктор Веб», а исследованию функциональных возможностей и принципов работы Trojan.Hottrend посвящена отдельная статья.

Угрозы для Android

Динамика выявления новых угроз для мобильной платформы Android в целом не демонстрирует каких-либо аномалий. В течение месяца было добавлено в базы более 35 новых модификаций семейства Android.SmsSend, а также несколько других вредоносных программ, от которых могут пострадать пользователи мобильных устройств. Кроме того, во второй половине июня мы сообщали о распространении троянца Android.SpyEye.2.origin, способного красть СМС на инфицированном мобильном телефоне.

В конце месяца в вирусные базы Dr.Web был добавлен троянец Android.SmsBot.1.origin, распространяемый посредством спам-рассылок. Уникальность данной вредоносной программы заключается в том, что для получения команд от принадлежащего злоумышленникам удаленного сервера бот использует Twitter. С использованием достаточно сложного алгоритма троянец формирует имя требуемого аккаунта, обращаясь к которому, он получает имена управляющих серверов. Установив соединение с командным центром, Android.SmsBot.1 может передать злоумышленникам сведения об инфицированном устройстве, получить различные команды и отчитаться о результатах их выполнения. Одна из основных функций троянца — отправка СМС-сообщений без ведома пользователя. Данная программа может представлять определенную опасность для пользователей мобильных устройств, хотя некоторые анонимные пользователи (возможно, имеющие отношение к ее созданию) утверждают, что данное приложение предназначено для автоматизации телефонных голосований.

Вредоносные файлы, обнаруженные в почтовом трафике в июне

| 01.06.2012 00:00 - 29.06.2012 16:00 | ||

| 1 | BackDoor.Andromeda.22 | 2.14% |

| 2 | Win32.HLLW.Siggen.2984 | 2.06% |

| 3 | Trojan.DownLoader6.19810 | 1.53% |

| 4 | Trojan.Inject1.4969 | 1.23% |

| 5 | Trojan.DownLoader6.20943 | 1.18% |

| 6 | Trojan.DownLoader6.18049 | 1.09% |

| 7 | Win32.HLLM.MyDoom.33808 | 1.01% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.88% |

| 9 | Trojan.Winlock.5600 | 0.83% |

| 10 | Trojan.AVKill.19024 | 0.74% |

| 11 | Trojan.AVKill.18763 | 0.66% |

| 12 | Win32.HLLM.Beagle | 0.61% |

| 13 | Trojan.AVKill.18755 | 0.53% |

| 14 | Win32.HLLM.Netsky.35328 | 0.48% |

| 15 | Trojan.DownLoader6.18373 | 0.48% |

| 16 | SCRIPT.Virus | 0.44% |

| 17 | Trojan.AVKill.18749 | 0.44% |

| 18 | Trojan.MulDrop3.55845 | 0.39% |

| 19 | Win32.HLLM.Netsky.based | 0.39% |

| 20 | Trojan.PWS.Panda.786 | 0.35% |

Вредоносные файлы, обнаруженные в июне на компьютерах пользователей

| 01.06.2012 00:00 - 29.06.2012 16:00 | ||

| 1 | Trojan.Fraudster.256 | 0.50% |

| 2 | SCRIPT.Virus | 0.44% |

| 3 | Trojan.Fraudster.292 | 0.42% |

| 4 | Adware.Downware.179 | 0.38% |

| 5 | Tool.Unwanted.JS.SMSFraud.15 | 0.36% |

| 6 | Trojan.Fraudster.296 | 0.35% |

| 7 | Trojan.SMSSend.2925 | 0.35% |

| 8 | JS.IFrame.233 | 0.34% |

| 9 | Win32.HLLW.Shadow | 0.34% |

| 10 | Trojan.Fraudster.261 | 0.33% |

| 11 | Trojan.Mayachok.1 | 0.33% |

| 12 | Trojan.SMSSend.2905 | 0.33% |

| 13 | Trojan.SMSSend.2884 | 0.33% |

| 14 | Tool.Unwanted.JS.SMSFraud.10 | 0.32% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.32% |

| 16 | Trojan.SMSSend.2726 | 0.28% |

| 17 | Trojan.Fraudster.308 | 0.26% |

| 18 | Win32.HLLW.Shadow.based | 0.26% |

| 19 | Adware.Downware.316 | 0.25% |

| 20 | Tool.InstallToolbar.55 | 0.24% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии